Web-Anwendung

Einleitung

Der d.ecs monitor stellt eine Web-Anwendung zur Verfügung, die Sie auf dem entsprechenden Applikationsserver standardmäßig unter folgender URL erreichen können: http://localhost/monitor/

Die dort dargestellten Daten werden automatisch aktualisiert.

Anmerkung

Das Intervall in dem die Daten aktualisiert werden ist konstant und kann nicht konfiguriert werden.

Authentifizierung

Der d.ecs monitor kann nur von Administratoren bedient werden. Um dies sicherzustellen wird die d.ecs identity provider verwendet.

Die notwendigen Schritte, um von dem d.ecs monitor als Administrator erkannt zu werden, sind in der Dokumentation der d.ecs dentity provider beschrieben.

Startseite

Durch Aufruf von https://<servername>/monitor gelangen Sie zur Startseite von d.ecs monitor.

Die Startseite ist in zwei Bereiche unterteilt. Auf der linken Seite sehen Sie im Standard die Gruppen aufgelistet. Auf der rechten Seite sehen Sie die Problemübersicht .

Zusätzlich wird Ihnen zu jedem Problem in der Problemübersicht ein Absprungpunkt zum d.velop metrics analyzer Dashboard angeboten.

Warnung

Der Absprung wird Ihnen nur angeboten, solange Sie unter Konfiguration > Einstellungen die Anbindung an d.velop metrics analyzer korrekt konfiguriert und aktiviert haben.

|

Über die Menüleiste oben rechts können Sie weitere Optionen aufrufen.

Konfiguration

Sie werden zu den Konfigurationen von d.ecs monitor weitergeleitet.

Ansichtsauswahl

Sie erhalten eine Auswahl, welche Ansicht Sie auf der Startseite einsehen wollen.

Hilfe

Sie werden zu der Dokumentation von d.ecs monitor weitergeleitet.

Produktinformationen

Sie werden zu den Informationen über das eingesetzten Produkt d.ecs monitor weitergeleitet.

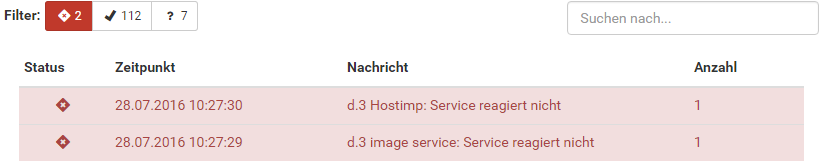

Meldungshistorie

Über die Schaltfläche "NotificationHistory" im oberen, rechten Bereich der Startseite kann die Meldungshistorie aufgerufen werden. Hierbei handelt es sich um eine chronologisch sortierte Übersicht über sämtliche Meldungen im aktuellen System, wie zum Beispiel Statusänderungen in Bezug auf überwachte Agenten und Festplatten.

Die Tabelle der Meldungshistorie enthält 4 Spalten:

Zeitpunkt: Wann das Ereignis gemeldet wurde.

Herkunft: Ursprung des Ereignisses, zum Beispiel der Name des Agenten oder des Services. Durch einen Klick auf den Ursprung wird der Anwender direkt auf die entsprechende Seite weitergeleitet.

Status: Neuer Status, der nach dem Ereignis eingetreten ist (OK, Warnung oder Fehler).

Nachricht: Individuelle Nachricht mit zusätzlichen Informationen zum jeweiligen Ereignis.

Überhalb der Tabelle hat der Anwender mehrere Möglichkeiten zur Filterung:

nach Status: Über die linken Schaltflächen können Ereignisse nach einem bestimmten Status gefiltert werden.

nach Datum: Mithilfe des Kalender-Widgets können Ereignisse von bestimmten Tagen angezeigt werden.

Suche: Über das Eingabefeld auf der rechten Seite kann die Tabelle nach Suchbegriffen gefiltert werden. Dabei werden die Spalten Herkunft und Nachricht beachtet.

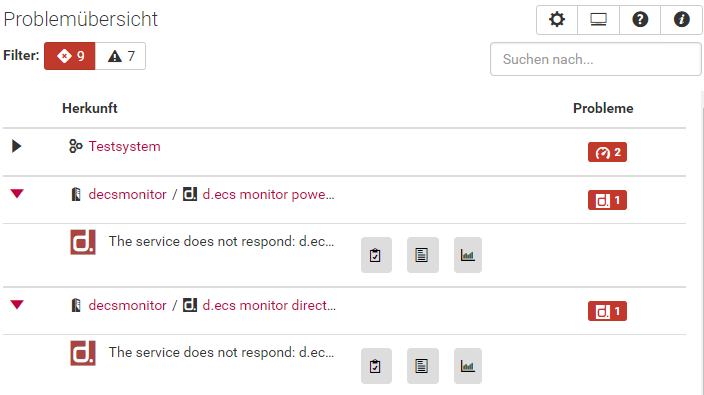

Problemübersicht

Die Seite Problemübersicht zeigt Warnungen und Fehler aller zu überwachenden Objekte sortiert und strukturiert an.

Auf der Startseite wird die Anzeige der Objekte nach dem Status Fehler gefiltert. Eine Filterung nach dem Status Warnung erfolgt, wenn keine Objekte im Status Fehler vorhanden sind. Die Problemübersicht kann anhand von drei Faktoren gefiltert werden:

Status

Zustand der Quittierung

Suchtext

Anmerkung

In der Problemübersicht möchten Sie sich einen Überblick über noch nicht bearbeitete, bestehende Probleme im Kontext von d.3 host import machen. Sie können dafür z.B. folgende Filter anwenden:

Das Problem soll sich im Status "Warnung" befinden.

Das Problem soll im Quittierungszustand "nicht quittiert" sein.

Das Problem soll den Text "host import" enthalten.

Jede Zeile in der Übersicht steht für ein zu überwachendes Objekt (Service, Rechner oder Gruppe), welches in der Spalte Herkunft definiert ist. In der Spalte Probleme werden die Fehler des jeweiligen Objektes kumuliert dargestellt.

Durch einen Klick auf die jeweilige Herkunft öffnet sich die Seite des gewählten Objektes. Durch einen Klick auf die Zeile öffnet sich die Auflistung aller Probleme des gewählten Objektes.

Folgende Objekte können in der Problemübersicht dargestellt werden:

Rechnerüberwachung

Festplattenüberwachung

CPU Überwachung

Serviceüberwachung

Überwachungsobjekte

Verfügbarkeitsregeln

Eine Problemzeile zeigt zunächst den Typen des Problemes anhand eines Icons an. Auf das Icon folgt der Titel des Problemes.

Durch einen Klick auf das Quittierungs-Symbol  öffnen Sie eine Ansicht, in der Sie das Problem quittieren können. Weiterhin können Sie Notizen zu einem Problem hinzufügen. Diese Notizen werden gelöscht sobald das Problem nicht mehr besteht. Sind Notizen vorhanden, wird die Anzahl der Notizen neben dem Quittierungssymbol angezeigt. Wurde ein Problem quittiert, wird das Bild des quittierenden Benutzers angezeigt. Dies geschieht, sofern das Symbol des Benutzers im System konfiguriert ist, ansonsten wird das Standard-Symbol

öffnen Sie eine Ansicht, in der Sie das Problem quittieren können. Weiterhin können Sie Notizen zu einem Problem hinzufügen. Diese Notizen werden gelöscht sobald das Problem nicht mehr besteht. Sind Notizen vorhanden, wird die Anzahl der Notizen neben dem Quittierungssymbol angezeigt. Wurde ein Problem quittiert, wird das Bild des quittierenden Benutzers angezeigt. Dies geschieht, sofern das Symbol des Benutzers im System konfiguriert ist, ansonsten wird das Standard-Symbol  angezeigt.

angezeigt.

Durch einen Klick auf das Notiz-Symbol  öffnet sich eine Ansicht, in der Notizen zu dem von dem Problem betroffenen Objekt hinzugefügt werden können. Diese Notizen bleiben auch gespeichert, sollte das Problem nicht mehr bestehen. Auch hier wird die Anzahl der vorhandenen Notizen angezeigt.

öffnet sich eine Ansicht, in der Notizen zu dem von dem Problem betroffenen Objekt hinzugefügt werden können. Diese Notizen bleiben auch gespeichert, sollte das Problem nicht mehr bestehen. Auch hier wird die Anzahl der vorhandenen Notizen angezeigt.

Zuletzt stellt die Zeile eines Problems den aktuellen, problematischen Wert des überwachten Objektes dar.

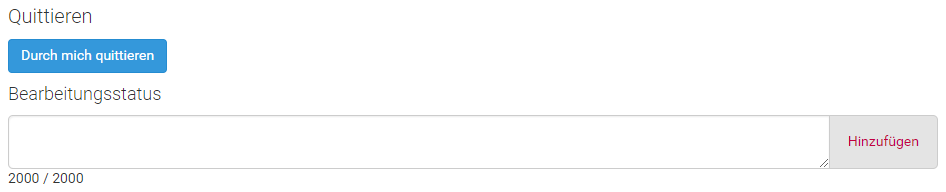

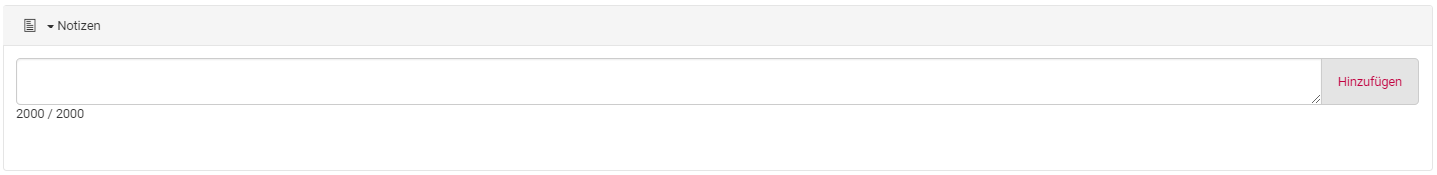

Quittieren von Problemen

Bei einem Klick auf das Quittieren-Symbol eines Problems in der Problem-Übersicht öffnet sich der Dialog für die Quittierung eines Problems. Die Bearbeitung des Problems kann hier zugewiesen/übernommen sowie entfernt werden. Weiterhin können Sie Notizen zum aktuellen Stand der Bearbeitung des Problems hinzugefügen. Diese Notizen werden automatisch gelöscht, sobald das Problem behoben wurde.

Anmerkung

Bitte beachten Sie, dass eine Notiz maximal 2000 Zeichen lang sein kann.

Die Anzahl der verbleibenden Zeichen erkennen Sie links unterhalb des Textfeldes.

|

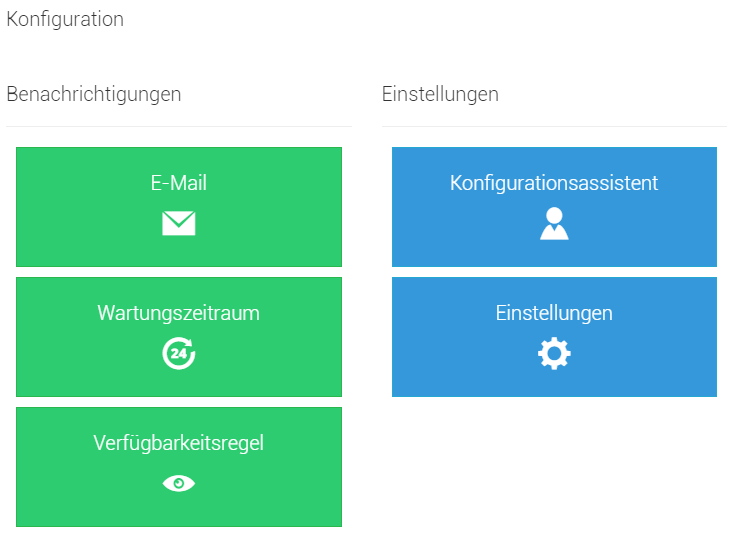

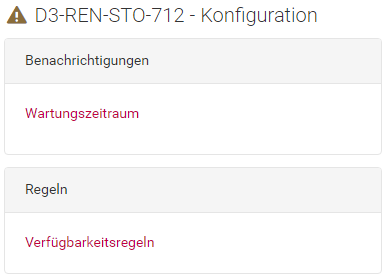

Konfiguration - d.ecs monitor app

Die Seite Konfiguration wird über das graue Zahnrad auf der Startseite aufgerufen. Von dieser Seite aus gelangt Sie zu den Konfigurationsmöglichkeiten von d.ecs monitor. Es wird unterschieden zwischen Benachrichtigungen und Einrichtungen.

|

Benachrichtigungen - Konfiguration

Bei den Benachrichtigungen wird zwischen E-Mail, Wartungszeitraum, Verfügbarkeitsregel, Drittanbieter-Anwendung, Statusbenachrichtung und Externes Monitoring unterschieden.

E-Mail - Benachrichtigungen

Auf dieser Seite können Sie die globale E-Mail-Konfiguration als auch die Konfigurationen der E-Mail-Benachrichtigungen für alle Gruppen einsehen und anpassen.

Anmerkung

Konfigurieren Sie die SMTP-Konfiguration in der globalen E-Mail-Konfiguration, bevor Sie die Benachrichtigungen für Gruppen konfigurieren.

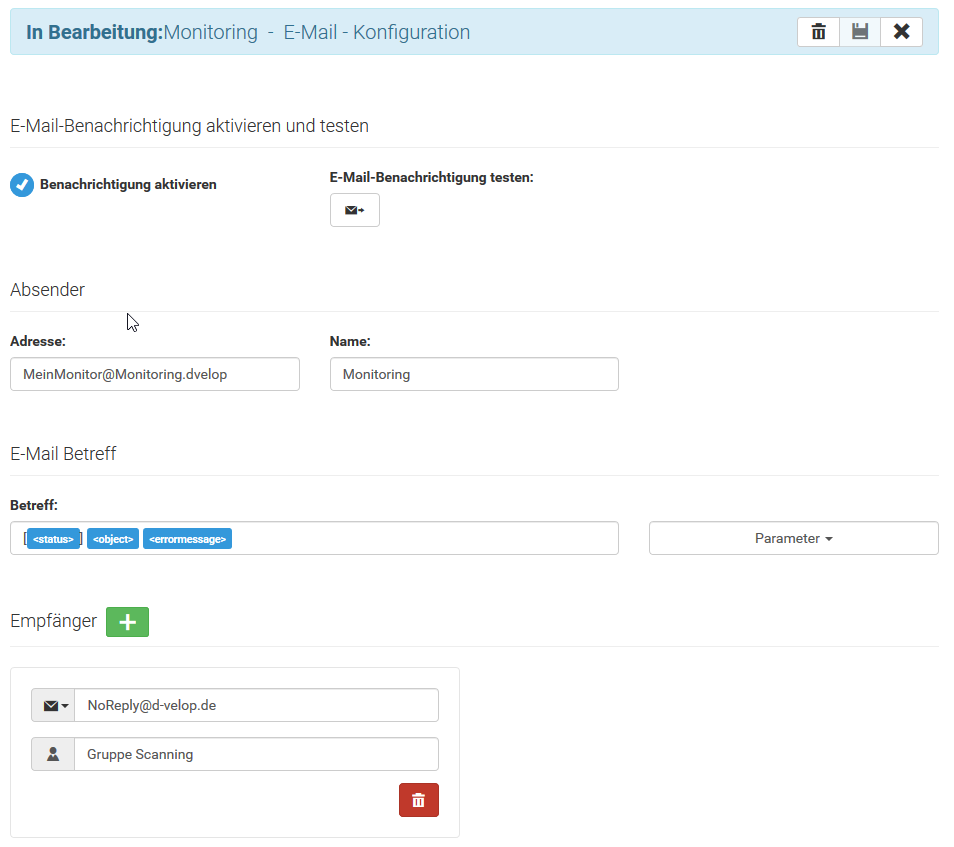

Globale E-Mail - Konfiguration

Auf dieser Seite können Sie die E-Mail-Konfiguration vornehmen.

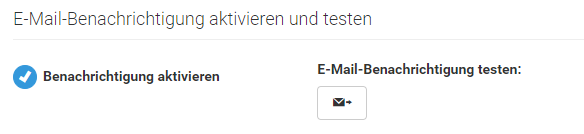

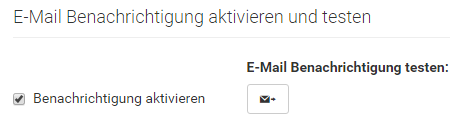

E-Mail-Benachrichtigung aktivieren und testen

Aktivieren Sie hier die Konfiguration von Benachrichtigungen und testen Sie ihre aktuell eingegebene Konfiguration.

|

E-Mail-Versandeinstellungen

Konfigurieren Sie, wie Benachrichtigungen versandt werden.

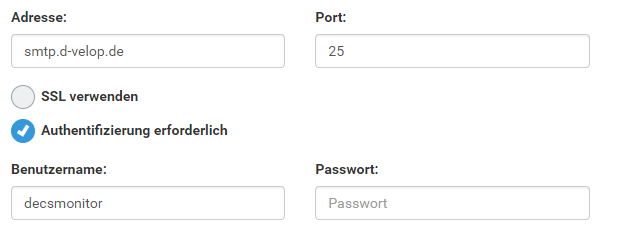

SMTP-Verbindungsdaten

Wählen Sie aus, ob der Versand via SMTP oder Office 365 erfolgen soll.

SMTP

Geben Sie hier die SMTP-Verbindungsdaten zum SMTP-Server an.

|

Office 365

Um den Mailversand via Office 365 (Azure) zu ermöglichen, müssen Sie zunächst in Ihrem Azure-Portal (https://portal.azure.com) eine Anwendung registrieren. Dies geschieht über die Ressource "App-Registrierungen".

Nachfolgend wird in verkürzter Form bezogen auf den Stand vom Juni 2023 beschrieben, welche abweichenden Einstellungen für die App-Registrierung notwendig sind, um den Mailversand im d.ecs monitor anbinden zu können.

Der Name der App kann beliebig vergeben werden. Für die Einstellung "Unterstützter Kontotyp" wählen Sie bitte die Option "Nur Konten in diesem Organisationsverzeichnis" aus.

Aus der Übersicht werden die Werte für "Anwendungs-ID (Client)" sowie die "Verzeichnis-ID (Mandant)" für die spätere Konfiguration im d.ecs monitor benötigt.

Im nächsten Schritt konfigurieren Sie unter "Zertifikate & Geheimnisse", wie die Anmeldung an Azure erfolgen soll. Der d.ecs monitor unterstützt hier die Anmeldung über ein Zertifikat und die Anmeldung über einen geheimen Clientschlüssel.

Für die Anmeldung via Zertifikat laden Sie den öffentlichen Schlüssel des Zertifikats hoch. Beachten Sie, dass Zertifikate einer Gültigkeitsdauer unterliegen und nach Ablauf durch d.ecs monitor keine Mails mehr verschickt werden können.

Soll die Anmeldung über einen geheimen Clientschlüssel erfolgen, wählen Sie die entsprechende Option aus und lassen Sie so einen neuen Schlüssel erstellen. Auch hier ist zu beachten, dass Clientschlüssel nur begrenzt gültig sind.

Weiterhin ist der Wert des geheimen Clientschlüssels nur unmittelbar nach der Erstellung sichtbar und kann zu einem späteren Zeitpunkt nicht erneut angezeigt werden.

Für den Mailversand muss ausschließlich die API-Berechtigung "Mail.Send" vom Typ "Anwendung" aus Microsoft Graph konfiguriert und mit einer Administrator-Einwilligung versehen werden. Weiterhin sollte die API-Berechtigung "Application.Read.All", ebenfalls mit Administrator-Einwilligung, vergeben werden, da d.ecs monitor so die Gültigkeitsdauer der Anmeldung abfragen und in der Konfiguration anzeigen kann.

Weitere Berechtigungen werden von d.ecs monitor nicht verwendet und können, sofern vorhanden und nicht anderweitig benötigt, entfernt werden.

In den Maileinstellungen von d.ecs monitor muss als Servertyp "Office 365" gewählt werden.

Nachfolgend können Sie konfigurieren, ob die Anmeldung über ein Zertifikat oder einen geheimen Clientschlüssel erfolgen soll.

Je nach Auswahl werden die entsprechend notwendigen Einstellungen angezeigt und mit den zuvor im Azure-Portal konfigurierten Werten befüllt.

Bei der Anmeldung über ein Zertifikat wird dieses über den Button "Zertifikat auswählen" zum d.ecs monitor hochgeladen. Das Zertifikat muss als PFX-Datei vorliegen und sowohl den öffentlichen wie auch den privaten Schlüssel enthalten. Sollte für ein Zertifikatskennwort vergeben worden sein, müssen Sie dieses ebenfalls angeben.

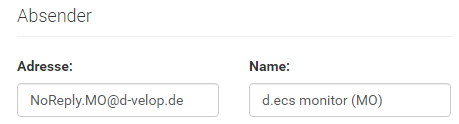

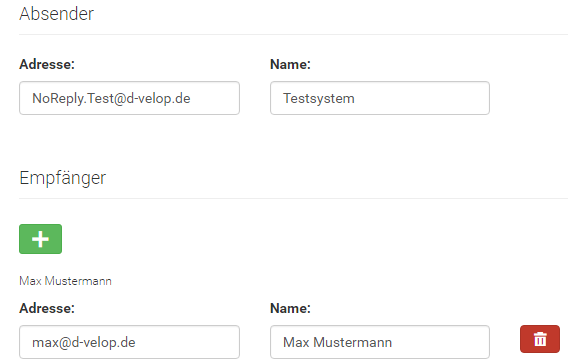

Absender

Geben Sie an, in welchem Namen Sie die E-Mails versenden wollen.

|

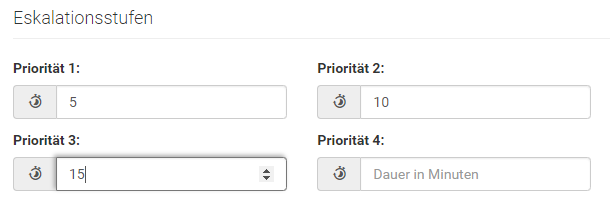

E-Mail-Betreff

Geben Sie an, wie der E-Mail-Betreff aufgebaut werden soll. Dabei können verschiedene Platzhalter genutzt werden.

<status>

Dieser Parameter stellt den aktuellen Status eines Objektes dar.

<object>

Dieser Parameter ist eine Beschreibung des Objektes, welches der Auslöser für die E-Mail ist.

<errormessage>

Die Fehlermeldung ist eine kurze Zusammenfassung des bestehenden Problems.

<priority>

Dieser Parameter stellt die Priorität des Objektes dar

|

Karenzzeit

Eine Karenzzeit kann genutzt werden, um E-Mail-Benachrichtigungen verzögert zu versenden. Der Versand einer Benachrichtigung findet statt, sobald ein Status über die Dauer der Karenzzeit hinweg stabil bleibt. Die Berücksichtigung der Karenzzeit ist für jeden Empfänger einzeln aktivierbar.

Empfänger

Geben Sie hier die Empfänger an, die eine E-Mail erhalten sollen. Weitere Empfänger können über das + hinzugefügt werden.

Sie müssen eine E-Mail-Adresse angeben. Durch einen Klick auf das Dropdown vor der E-Mail Adresse können Sie das Format der E-Mail von HTML nach Text ändern. Wählen Sie z.B. das Format Text aus, um eine E-Mail an einen SMS-Empfänger zu versenden.

Ein weitere Pflichtangabe ist der Name eines Empfängers. Dieser wird beim E-Mail-Versand als Anzeigename genutzt.

Es besteht die Möglichkeit über das Dropdown Zugewiesenes Schema dem Empfänger ein Schema zuzuweisen. Standardmäßig hat ein Empfänger kein Schema zugewiesen. Weitere Informationen über E-Mail-Schemata finden Sie im Kapitel E-Mail-Schemata - Einstellungen.

Falls die Nutzung der Karenzzeit global aktiviert wurde, kann für einen Empfänger mithilfe von Bei Benachrichtigungen die Karenzzeit berücksichtigen. die Berücksichtigung aktiviert werden.

Die Empfänger der globalen E-Mail-Konfiguration werden automatisch für das Versenden von Systembenachrichtigungen von d.ecs monitor genutzt. Über Systembenachrichtigungen empfangen kann dies für Empfänger deaktiviert werden, falls diese keine solchen Nachrichten erhalten sollen.

Die Systembenachrichtigungen umfassen folgende Benachrichtigungen:

Regelmäßige Statusinformationen

Benachrichtigungen zu einer ablaufenden Produktlizenz

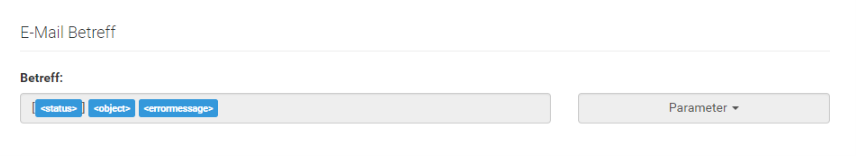

Eskalationsstufen

Geben Sie hier für die einzelnen Prioritäten einen jeweiligen Eskalationszeitraum in Minuten an.

|

Warnung

Beachten Sie, dass Sie jeweils keine gleichen, sondern aufsteigende Zeitwerte für die einzelnen Prioritäten vergeben.

Priorität 1 > Priorität 2 > Priorität 3 > Priorität 4

Jedoch ist es auch möglich für Prioritäten keine Eskalationszeit einzustellen. Für Prioritäten, für die keine Eskalationszeit definiert wurde, werden keine Eskalations-E-Mails versendet.

Eskalationsempfänger

Geben Sie hier die Eskalationsempfänger ein, die eine E-Mail im Eskalationsfall erhalten sollen.

Sie müssen eine E-Mail-Adresse angeben. Durch einen Klick auf das Dropdown vor der E-Mail-Adresse können Sie das Format der E-Mail von HTML nach Text ändern. Wählen Sie z.B. das Format Text aus, um eine E-Mail an einen SMS-Empfänger zu versenden.

Ein weitere Pflichtangabe ist der Name eines Empfängers. Dieser wird beim E-Mail-Versand als Anzeigename genutzt.

Es besteht die Möglichkeit über das Dropdown Zugewiesenes Schema dem Empfänger ein Schema zuzuweisen. Standardmäßig hat ein Empfänger kein Schema zugewiesen. Weitere Informationen über E-Mail-Schemata finden Sie im Kapitel E-Mail-Schemata - Einstellungen.

Über das + können weitere Empfänger hinzugefügt werden.

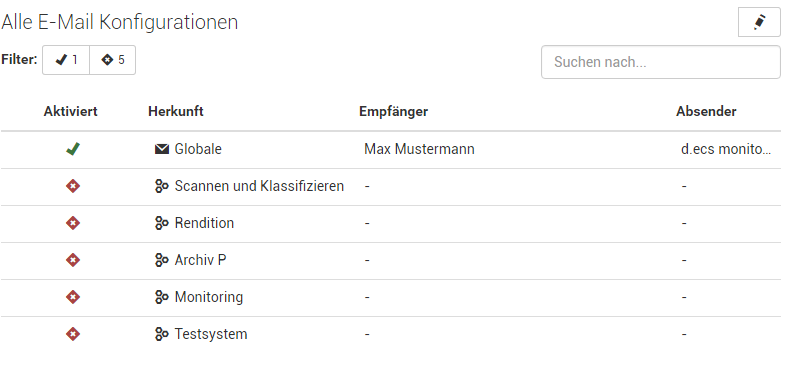

Alle E-Mail-Konfigurationen

Auf dieser Seite können Sie alle E-Mail-Konfigurationen einsehen und ändern. Durch einen Klick auf den entsprechenden Eintrag gelangen Sie direkt zu der entsprechenden Konfiguration. Die Spalte Herkunft beschreibt, für welches Objekt welche E-Mail-Konfiguration genutzt wird.

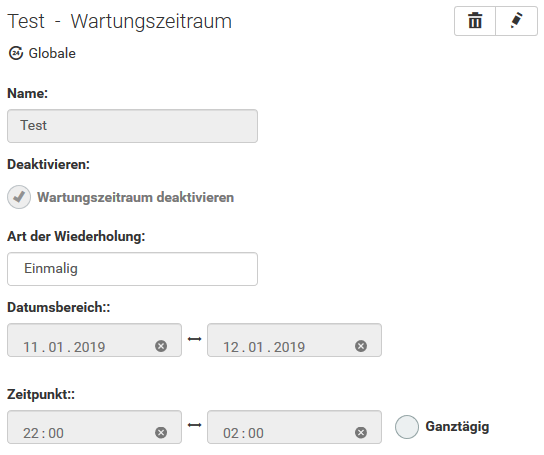

Wartungszeitraum - Benachrichtigungen

Auf dieser Seite können Sie einen neuen Wartungszeitraum erstellen oder einen bestehenden Wartungszeitraum bearbeiten.

Zuerst wählen Sie Bearbeitungsmodus aktivieren (grauer Bleistift). Es erscheint Neuer Wartungszeitraum zur Auswahl.

Folgende Einstellungsmöglichkeiten stehen Ihnen bei der Neuanlage bzw. Bearbeitung eines Wartungszeitraum zur Verfügung:

|

Name: Geben Sie dem Wartungszeitraum einen eindeutigen Namen, um später den Überblick zu behalten.

Unterhalb des Namens wird die Herkunft des Wartungszeitraumes angezeigt.

Deaktivieren: Sie können das Wartungszeitraum nach Bedarf deaktivieren.

Art der Wiederholung: Sie können die Wiederholung des Wartungszeitraum definieren. Es stehen drei Möglichkeiten zur Auswahl.

Einmalig: Legen Sie Datumsbereich und Zeitpunkt fest.

Wöchentlich Bei der wöchentlichen Wiederholung können Sie die Wochentage auswählen, an denen das Wartungszeitraum ausgeführt wird.

Monatlich: Bei der monatlichen Wiederholung können Sie die Tage im Monat auswählen.

Je nach Auswahl der Wiederholung erscheint:

Datumsbereich: Bei der einmaligen Wiederholung können Sie Start- und Endzeit des Zeitfensters angeben, in dem der Wartungszeitraum ausgeführt wird.

Wochentag: Wählen Sie einen oder mehrere Wochentage aus.

Monat: Wählen Sie einen oder mehrere Kalendertage aus.

Zeitpunkt: Bestimmen Sie den Zeitbereich. Dabei ist es möglich Zeitbereiche über 00:00 Uhr anzugeben. Die Zeiten müssen im Format HH:mm (24 Stunden-Format) angegeben werden. Alternativ können Sie auch die Checkbox Ganztägig aktivieren.

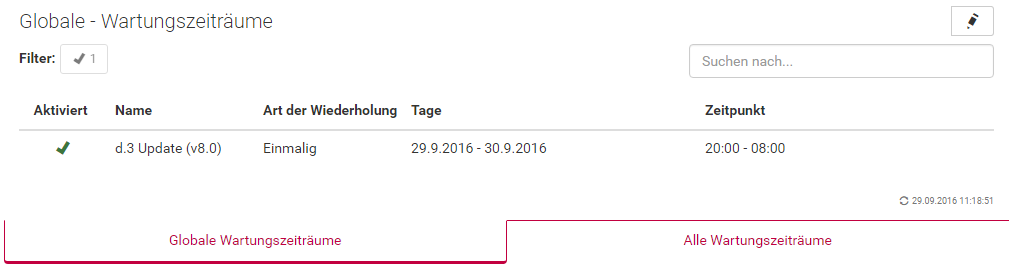

Wartungszeiträume - Übersicht

Globale Wartungszeiträume

Auf dieser Seite können Sie die eingerichteten Wartungszeiträume für Ihr Gesamtsystem einsehen. Im Wartungszeiträume sind die Gruppen, Rechner und Prozesse im Status Wartung. Diese Wartungszeiträume senden keine Benachrichtigungen im Fehlerfall.

Im Bearbeitungsmodus können Sie einen Wartungszeitraum hinzufügen. Durch einen Klick auf eine Zeile gelangen Sie zu der Konfiguration des Wartungszeitraums.

|

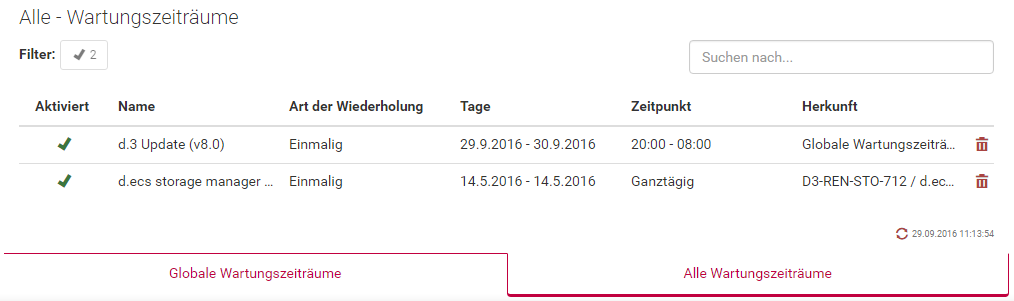

Alle Wartungszeiträume

Wenn Sie die Wartungsfenster - Übersicht über die Konfiguration öffnen, dann erhalten Sie zwei Tabs. Im ersten Tab werden die globalen Wartungszeiträume dargestellt. Im zweiten Tab können Sie alle auf dem System eingerichteten Wartungszeiträume mit ihrer Herkunft einsehen. Auf dieser Übersicht können keine neuen Wartungsräume hinzugefügt werden, aber bestehende umkonfiguriert werden.

|

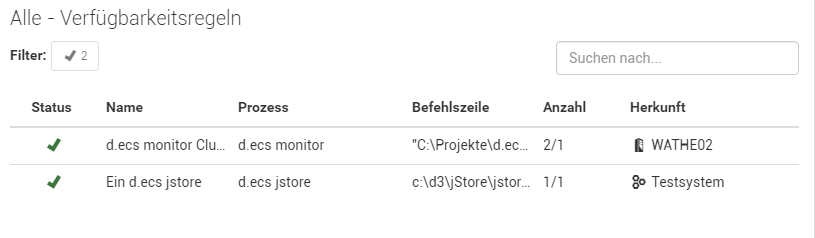

Verfügbarkeitsregel - Benachrichtigung

Auf dieser Seite können Sie alle konfigurierten Verfügbarkeitsregeln einsehen, ändern oder entfernen. Zur Anlage von Verfügbarkeitsregeln schauen Sie hier: Verfügbarkeitsregeln - Gruppe.

Die Spalte Herkunft sagt aus, zu welchem Objekt die Verfügbarkeitsregel erstellt worden ist.

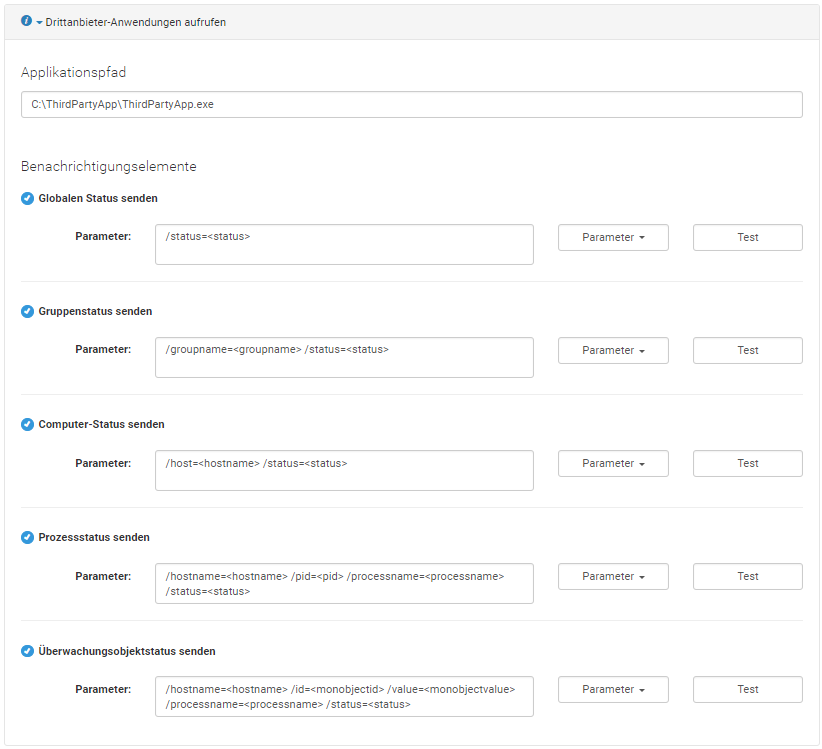

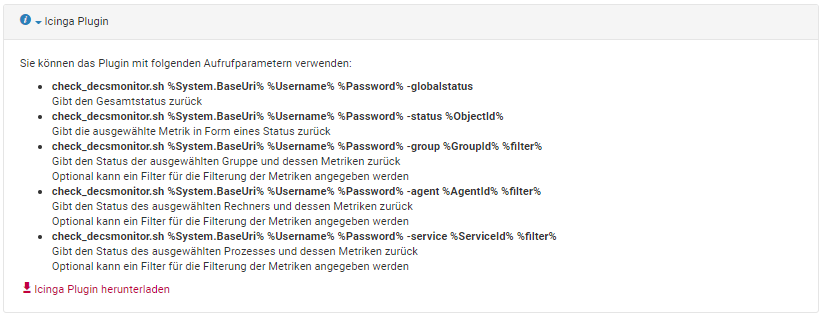

Drittanbieter-Anwendung

Auf dieser Seite können Sie eine Drittanbieter-Anwendung konfigurieren, die an d.ecs monitor angebunden werden soll. Dabei können Sie Parameter in Form von Platzhaltern an die Anwendung übergeben lassen. Die möglichen Platzhalter sind in dem jeweiligen Parameter-Menü auswählbar. Weiterhin ist einstellbar, ob und wann eine Statusänderung an die Anwendung weitergegeben werden soll. Ein Klick auf die jeweilige Test-Schaltfläche führt die Anwendung mit den jeweiligen angegebenen Parametern aus. Dabei werden die Platzhalter mit Testdaten gefüllt.

Weiterhin kann ein Plugin-Skript für Nagios oder Icinga Überwachungssysteme heruntergeladen werden, um dort die Statusinformationen von d.ecs monitor Objekten einzubinden.

Verfügbare Parameter - Drittanbieter-Anwendung

Globaler Status

<status>

Fügt den globalen Status ein

Gruppenstatus

<groupname>

Fügt den Namen der Gruppe ein.

<status>

Fügt den Gruppenstatus ein.

Computerstatus

<hostname>

Fügt den Hostnamen des Computers ein.

<status>

Fügt den Computer-Status ein.

Prozessstatus

<hostname>

Fügt den Hostnamen des Computers ein.

<pid>

Fügt die Prozess-ID des Prozesses ein.

<processname>

Fügt den Namen des Prozesses ein.

<status>

Fügt Status des Prozesses ein.

Überwachungsobjektstatus

<hostname>

Fügt den Hostnamen des Computers ein.

<monobjectid>

Fügt die ID des Überwachungsobjektes ein.

<monobjectvalue>

Fügt den aktuellen Wert des Überwachungsobjektes ein.

<pid>

Fügt die Prozess-ID des Prozesses ein.

<status>

Fügt Status des Prozesses ein.

Statusbenachrichtigung

In dieser Konfiguration können Statusbenachrichtungen aktiviert werden. Wenn diese Funktion aktiviert ist, werden von d.ecs monitor zu einstellbaren Zeitpunkten Statusinformationen an die globalen E-Mail-Empfänger gesendet. Die Statusinformationen umfassen einen Überblick über die zurzeit vorliegenden Probleme und bieten auch die Möglichkeit, die Verfügbarkeit von d.ecs monitor zu überwachen.

|

Über den Schalter Aktivieren kann das Versenden von Statusbenachrichtigungen grundlegend aktiviert und deaktiviert werden.

|

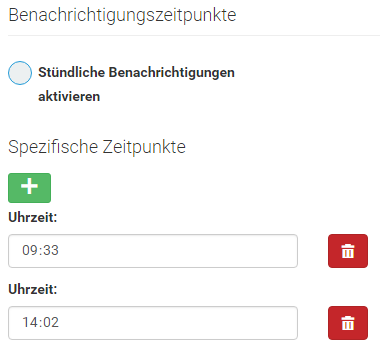

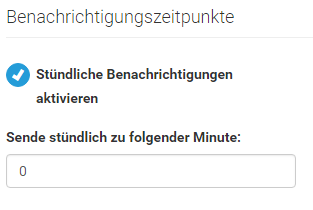

Ist das Versenden aktiv, können Benachrichtigungszeitpunkte hinzugefügt werden.

|

Wenn es erwünscht ist, dass d.ecs monitor jede Stunde eine Statusbenachrichtigung versendet, kann dies mithilfe des Schalters Stündliche Benachrichtigung aktivieren aktiviert werden. Als zweiter Wert für diese Einstellung muss unter Sende stündlich zu folgender Minute eine Minutenzahl angegeben werden, zu der die Benachrichtigung jede Stunde versendet werden soll.

Im Folgenden können alternativ oder zusätzlich bestimmte Zeitpunkte hinzugefügt werden, zu denen eine Statusbenachrichtigung verschickt wird. Über die Löschen- und Hinzufügen-Schaltflächen können beliebig viele Einträge aufgenommen werden.

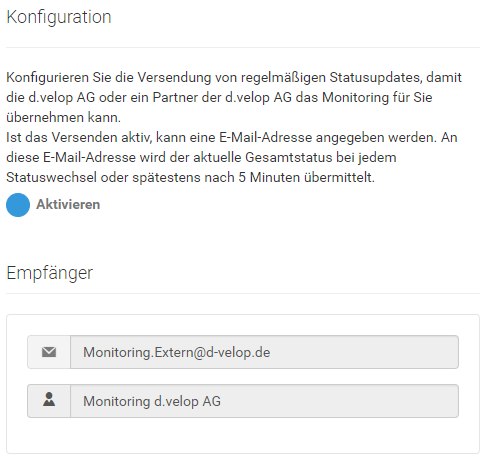

Externes Monitoring

Konfigurieren Sie die Versendung von regelmäßigen Status Updates, damit die d.velop AG, oder ein Partner der d.velop AG, das Monitoring für Sie übernehmen kann.

Über den Schalter Aktivieren kann das Versenden von regelmäßigen Status Updates aktiviert und deaktiviert werden.

Ist das Versenden aktiv, kann eine E-Mail-Adresse angegeben werden. An diese E-Mail-Adresse werden bei jedem Statuswechsel, oder spätestens nach 5 Minuten, der aktuelle Gesamtstatus übermittelt. Folgende Informationen werden versendet:

Lizenzinformationen

Lizenzschlüssel

Kontakt-Name

Straße

Basisadresse

Zusammenfassung der vorhandenen Probleme

Objektbeschreibung (Name der Gruppe, des Rechners, des Services oder des Überwachungsobjektes)

Fehlermeldung

Status

Anmerkung

Geben Sie Monitoring.Extern@d-velop.de als E-Mail-Adresse ein, damit das Monitoring durch die d.velop AG erfolgen kann.

Auswählen der Prioritäten

Legen Sie fest, welche Prioritäten bei der Benachrichtigung per E-Mail berücksichtigt werden sollen (Priorität 1, Priorität 2, Priorität 3, Priorität 4, und Ohne Priorität). Mithilfe der entsprechenden Schaltflächen unterhalb der Empfänger-Konfiguration können Sie entscheiden, für welche Art von Problemen Sie Statusupdates erhalten möchten. Standardmäßig sind alle Prioritätstypen aktiv. Sie können aber beliebige Prioritätstypen deaktivieren, damit die entsprechenden Prioritäten nicht mehr in den Statusupdates enthalten sind.

Einstellungen - Konfiguration

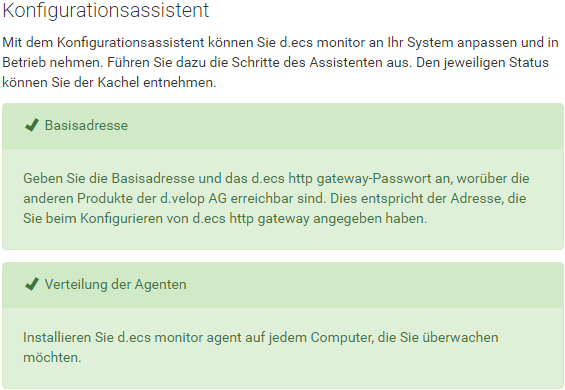

In der Rubrik Einstellungen können Sie zwischen Konfigurationsassistent und Einstellungen wählen.

Konfigurationsassistent - Einstellungen

|

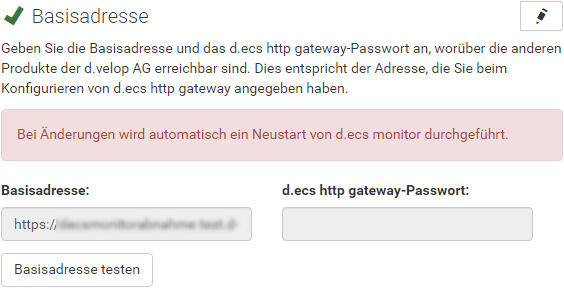

Basisadresse - Konfigurationsassistent

|

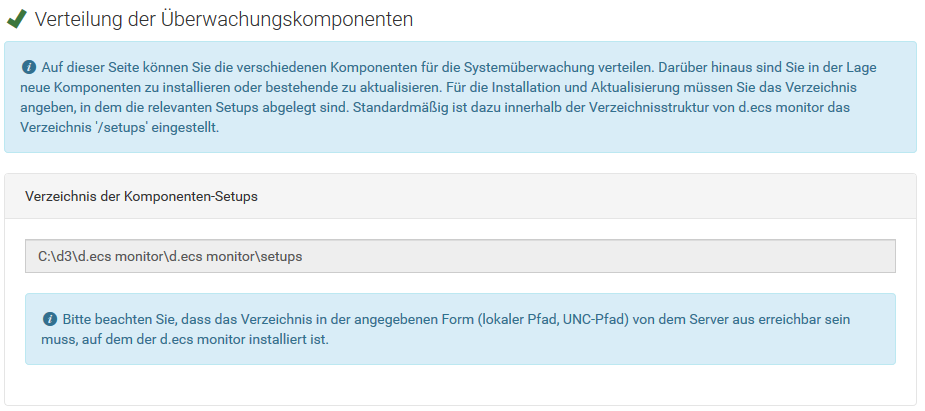

Verteilung der Agenten - Konfigurationsassistent

Remote Installation von Agenten

Sie haben im Abschnitt Remote-Installation die Möglichkeit einen Computer zur Überwachung hinzuzufügen und anschließend weitere Überwachungskomponenten auf dem Computer zu installieren.

Die Setups der Überwachungskomponenten sind im Standard im Verzeichnis setups unterhalb des d.ecs monitor Installationsverzeichnis abgelegt.

Wenn Sie einen anderen Ablageort bevorzugen, so können Sie diesen hier entsprechend angeben. Sie können lokale Pfade oder einen UNC-Pfad angeben.

Anmerkung

Bitte beachten Sie, dass das Verzeichnis vom Server mit dem Systembenutzer-Account des Servers erreichbar sein muss, auf dem d.ecs monitor ausgeführt wird.

|

Sie können optional einen alternativen Installationspfad vorgeben. Andernfalls wird der Standardpfad des Setups verwendet. Bei einem Update von d.ecs monitor agent oder eines d.ecs monitor Wrappers wird der bereits verwendete Installationspfad beibehalten.

|

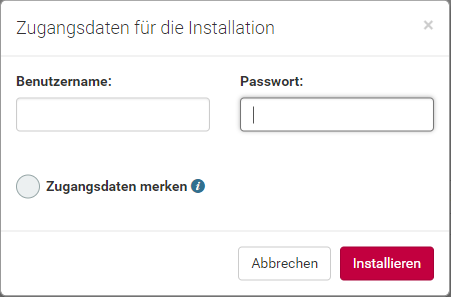

Wählen Sie hierzu im Dropdownmenü unterhalb von Computer hinzufügen einen Computer aus und fügen Sie diesen mit der Schaltfläche Computer hinzufügen hinzu.

Anschließend werden Sie aufgefordert in einem Modal-Dialog einen Benutzernamen und ein Passwort eines Benutzer, der auf dem ausgewählten Computer Administrationsrechte besitzt, anzugeben.

|

Anmerkung

Wenn Sie die Option Zugangsdaten merken verwenden, werden die Zugangsdaten bis zum Verlassen der Seite im Browser gespeichert.

|

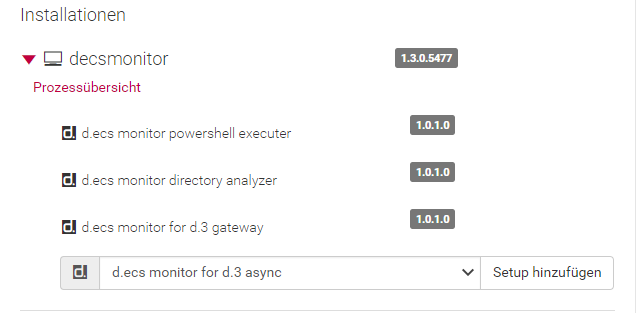

In dem Abschnitt Installationen sehen Sie alle überwachten Computer inklusiv der installierten d.ecs monitor agent Versionsnummer. Sollte ein Update für d.ecs monitor agent zur Verfügung stehen, wird der Button Aktualisieren angezeigt. Durch einen Klick auf diesen Button wird ein Update auf dem Rechner durchgeführt.

Durch den Klick auf einen Computernamen können Sie die installierten Überwachungskomponenten und deren Versionsnummern auf dem Computer einsehen. Ein Klick auf Prozessübersicht leitet Sie direkt weiter zu der Prozessübersicht des jeweiligen Computers.

Anmerkung

Es werden nur die Überwachungskomponenten angezeigt, für die ein Setup unterhalb von <Installationsverzeichnis>/setups abgelegt wurde.

Wenn sich ein Update für eine Überwachungskomponenten in den setups-Ordner befinden, wird der Button Aktualisieren angezeigt. Zudem können Sie neue Überwachungskomponenten durch die Auswahl einer Komponenten aus der Dropdown-Liste und einem anschließend Klick auf Setup hinzufügen auf dem Computer installieren.

Anmerkung

Für die Installation oder Aktualisierung einer Überwachungskomponente wird immer ein Benutzer mit Administrationsrechten auf dem jeweiligen Ziel-Computer benötigt.

Zudem müssen Systemvoraussetzungen wie z.B. .NET Framework 4.7.1 und d.ecs jstore manuell installiert werden.

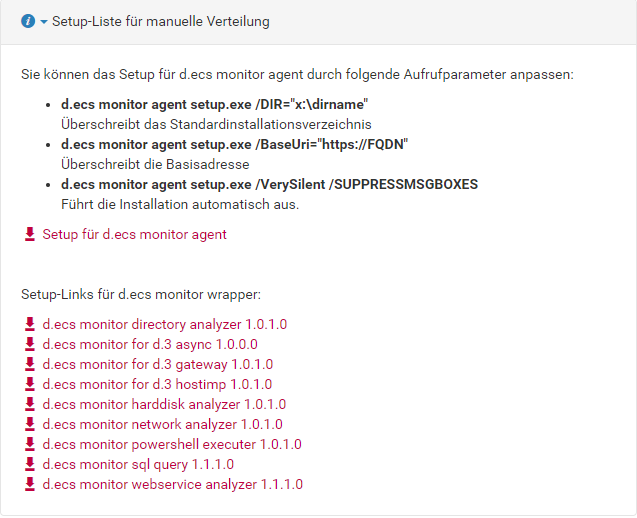

Setup-Liste für manuelle Verteilung

Im Abschnitt Setup-Liste für manuelle Verteilung wird das d.ecs monitor agent Setup und alle weiteren Setups der Überwachungskomponenten zum Download angeboten. Angezeigt werden alle Setups, die sich unterhalb von <Installationsverzeichnis>\setups befinden. Nach dem Download der Setups können diese manuell auf den jeweiligen Computer installiert werden.

|

Einstellungen - Einstellungen

Auf dieser Seite können Sie Einstellungen für d.ecs monitor vornehmen. Sie können allgemeine Einstellungen, Nachrichtenverläufe und den Umgang mit Windows-Prozessen konfigurieren.

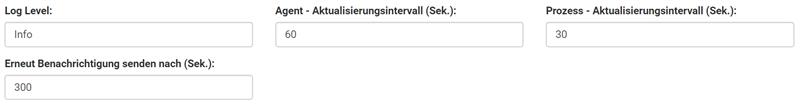

AllgemeinUnterhalb von Allgemein können Sie folgende vier Einstellungen vornehmen:

|

Log-LevelDiese Option setzt das Log-Level für d.ecs monitor. Zur Auswahl stehen die Optionen:

Debug

Info

Warnung

Error

Fatal

Agenten Aktualisierungsintervall (Sek)Mit dieser Einstellungen legen Sie das Aktuallisierungsintervall der jeweiligen Agenten fest. D.h. wie oft ein Agent seinen Status und den Status der Prozesse zur d.ecs monitor-App sendet.

Anmerkung

Sendet ein d.ecs monitor agent innerhalb des 2,5-fachen der eingestellten Zeit keinen Status, so wird d.ecs monitor agent als reagiert nicht gemeldet.

Prozess Aktualisierungsintervall (Sek)

Mit dieser Einstellungen legen Sie das Aktualisierungsintervall der Prozesse fest. D.h. wie oft werden die Informationen über ein Prozess vom Agenten aktualisiert. Darunter fallen Informationen wie z.B. CPU und Arbeitsspeicher.

Erneut Benachrichtigung senden nach (Sek)Mit dieser Einstellung legen Sie die Zeitspanne fest, in der ein Prozess durch einen häufigen Statuswechsel als nicht mehr zu überwachen gelten soll. Bekommt ein Prozess diesen Zustand, so werden so lange keine Benachrichtigungen mehr gesendet, bis er wieder einen stabilen Status hat. Einen stabilen Status bekommt der Prozess, wenn der Status sich in der angegebenen Zeitspanne nicht mehr geändert hat.

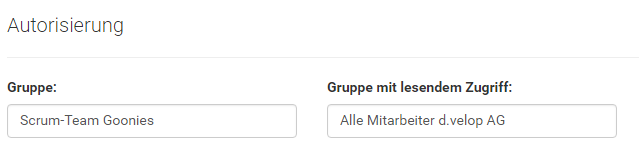

Autorisierung

Unterhalb von Autorisierung können Sie folgende Einstellungen vornehmen:

GruppeBestimmen Sie, welche Gruppe zusätzlich zu den globalen Administratoren Zugang zum d.ecs monitor erhalten soll.

Gruppe mit lesendem ZugriffBestimmen Sie, welche Gruppe ausschließlich lesenden Zugang zum d.ecs monitor erhalten soll.

Anmerkung

Beachten Sie, dass es bis zu fünf Minuten dauern kann, bis eine Anpassung der Zugriffsgruppen in d.ecs monitor auf die Wrapper angewendet wird.

LizenzUnterhalb von Lizenz können Sie folgende Einstellung vornehmen:

|

Erweiterte Funktionen deaktivieren (Basis)Bestimmen Sie, ob die erweiterten Funktionen, die Sie durch eine Testlizenz erhalten haben, frühzeitig deaktiviert werden sollen. Sie können die erweiterten Funktionen innerhalb der Laufzeit der Testlizenz jederzeit wieder aktivieren.

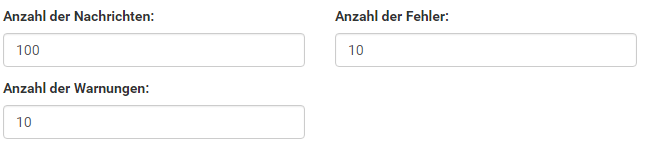

NachrichtenverlaufUnterhalb von Nachrichtenverlauf können Sie folgende drei Einstellungen vornehmen:

|

Anzahl der NachrichtenBestimmen Sie, wie viele Nachrichten pro Gruppe/ Rechner/ Prozess im Nachrichten-Verlauf gespeichert werden sollen. Die Fehler und Warnungen zählen nicht dazu.

Anzahl der FehlerBestimmen Sie, wie viele Fehlernachrichten pro Gruppe/ Rechner/ Prozess im Nachrichtenverlauf gespeichert werden sollen.

Anzahl der WarnungenBestimmen Sie, wie viele Warnung-Nachrichten pro Gruppe/ Rechner/ Prozess im Nachrichtenverlauf gespeichert werden sollen.

Anmerkung

Zusätzlich zu der eingestellten Anzahl an Nachrichten, speichert die Anwendung zusätzlich noch bis zu zwei Nachrichten des "OK"-Status.

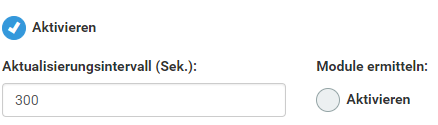

Windows-ProzesseUnterhalb von Windows-Prozesse können Sie folgende drei Einstellungen vornehmen:

AktivierenMit dieser Option aktivieren Sie die Ermittlung der Windows-Prozesse. Windows-Prozesse sind die Prozesse die sich nicht als d.velop Service aktiv beim d.ecs monitor melden.

Aktualisierungsintervall (Sek)Bestimmen Sie das Aktualisierungsintervall der Windows-Prozesse. Im Standard werden alle 300 Sekunden die Windows-Prozesse ermittelt. D. h. spätestens nach 300 Sekunden werden die neuen Windows-Prozesse ermittelt.

Module ermittelnMit dieser Option legen Sie fest, ob die geladenen Module auch für Windows-Prozesse ermittelt werden sollen.

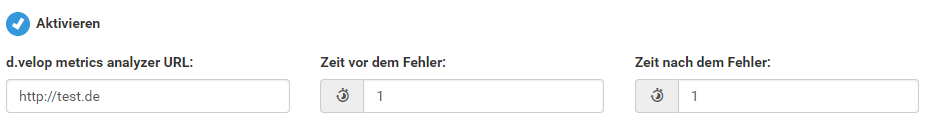

Anbindung an d.velop metrics analyzer

Unterhalb von Anbindung an d.velop metrics analyzer können Sie den Absprung in das d.velop metrics analyzer Dashboard konfigurieren.

Indem Sie die drei folgenden Parameter angeben:

|

AktivierenMit dieser Option aktivieren Sie die Anbindung an d.velop metrics analyzer.

d.velop metrics analyzer-URL

Geben Sie hier die vollständige URL ihres d.velop metrics analyzer Dashboard an.

Zeit vor dem Fehler

Geben Sie hier die Anzahl der Sekunden an, die vom Fehlerzeitpunkt zurückgesprungen werden soll.

Zeit nach dem Fehler

Geben Sie hier die Anzahl der Sekunden an, die vom Fehlerzeitpunkt vorgesprungen werden soll.

E-Mail-Schemata - Einstellungen

Allgemein

E-Mail-Schemata können genutzt werden, um das Versenden von Benachrichtigungen unter bestimmten Bedingungen auszuführen. Hierfür können Sie einem Empfänger ein Schema zuordnen. Der Empfänger erhält E-Mail-Benachrichtigungen dann, wenn eine Regel des zugeordneten Schemas erfüllt ist. Ohne zugeordnetes Schema werden Benachrichtigungen für einen Empfänger immer gesendet.

Die Konfiguration von E-Mail-Schemata besteht aus einer Übersicht aller Schemata und der aufrufbaren Einzelseite eines Schemas.

Übersichtsseite

In der Übersicht können Sie die existierenden Schemata einsehen. Im Bearbeitungsmodus können Sie die Liste modifizieren:

Sie können neue Schemata über Neues Schema hinzufügen angelegen.

Vorhandene Schemata können Sie über das Entfernen-Icon gelöschen.

Schemaseite

Ein Schema muss einen Schematitel enthalten, über den dieses identifiziert werden kann.

Sie können Zusammengefasste Benachrichtigungen aktivieren. Bei Aktivierung dieser Funktion für einen Empfänger wird vor dem Versenden einer Nachricht zunächst die konfigurierte Zeit lang gewartet. In dieser Zeit werden sämtliche Nachrichten für diesen Empfänger gesammelt und nach Ablauf der Zusammenfassungsdauer als eine Nachricht versendet.

Für ein Schema können Sie Regeln in einer Liste verwalten. Ein Schema kann beliebig viele Regeln enthalten.

Ein Schema ohne Regeln ist immer erfüllt und wird keine Benachrichtigungen herausfiltern.

Bei der Prüfung, ob ein Schema erfüllt ist, muss mindestens eine Regel zutreffend sein. Regeln definieren, welcher Statuswechsel für eine Benachrichtigung vorliegen muss und/oder welche Priorität das Objekt mit dem Statuswechsel haben muss.

Fügen Sie ggf. über das + weitere Regeln hinzu.

Massendatenkonfiguration - Einstellungen

Allgemein

Sie können die Massendatenkonfiguration nutzen, um mehrere Überwachungsobjekte im System zu verwalten. Die Massendatenkonfiguration bietet Ihnen die Möglichkeit, die Grenzwerte von mehreren Überwachungsobjekten einzusehen und zu vergleichen, sowie die gebündelte Anpassung von Grenzwerten vieler Überwachungsobjekte.

Die Massendatenkonfiguration listet Ihnen sämtliche Überwachungsobjekte des Systems in einer Tabelle auf. Pro Eintrag werden folgende Informationen zu dem Überwachungsobjekt angezeigt:

Name

Beschreibung des Überwachungsobjektes

Herkunftscomputer und -dienst des Überwachungsobjektes

Grenzwerte (dargestellt durch entsprechendes Symbol)

Fehler melden bei Werten kleiner gleich

Warnung melden bei Werten kleiner gleich

Warnung melden bei Werten größer gleich

Fehler melden bei Werten größer gleich

Filterung

Sie können die Einträge in der Tabelle anhand von verschiedenen Möglichkeiten filtern:

Herkunftsdienst:

Ermöglicht die Filterung nach dem Herkunftsdienst des Überwachungsobjektes. Bei der Auswahl eines Dienstes werden nur noch Überwachungsobjekte angezeigt, welche zu dem ausgewählten Dienst gehören.

Herkunftscomputer:

Ermöglicht die Filterung nach dem Herkunftscomputer des Überwachungsobjektes. Bei der Auswahl eines Computers werden nur noch Überwachungsobjekte angezeigt, welche zu dem ausgewählten Computer gehören.

Anzeigename:

Ermöglicht die Filterung nach dem Anzeigenamen und der Beschreibung eines Überwachungsobjektes.

Bei einem Eintrag kann durch einen Klick auf den Herkunftscomputer bzw. -dienst, dieser als Filter gesetzt werden.

Tabellarische Bearbeitung

Sie können die Grenzwerte direkt in der Tabelle bearbeiten. Für die Grenzwerte werden Eingabefelder angezeigt, in welchen Sie die gewünschten Werte eintragen können. Ihre getätigten Eingaben werden direkt validiert und bei ungültigen Werten als fehlerhaft markiert.

Falls bei einem Grenzwert keine Eingabe möglich ist, ist dieser Grenzwert schreibgeschützt. Bei einem schreibgeschützten Grenzwert ohne Inhalt wird das komplette Eingabefeld nicht angezeigt. Bei einem schreibgeschützten Grenzwert mit Standardwert wird ein schreibgeschütztes Eingabefeld angezeigt.

Auswahl

Sie haben die Möglichkeit, die Grenzwerte mehrerer Überwachungsobjekte auf einmal anzupassen. Dazu müssen Sie zunächst alle zu bearbeitenden Überwachungsobjekte auswählen.

Sie können ein Überwachungsobjekt auf zwei Arten auswählen:

Einzelne Einträge via Checkbox in der Zeile des jeweiligen Überwachungsobjektes.

Alle gefilterten Einträge mithilfe der Checkbox in der Kopfzeile.

Es werden alle Einträge ausgewählt, welche die aktuellen Filter der Überwachungsobjekte erfüllen.

Sie können ein Überwachungsobjekt auf drei Arten abwählen:

Einzelne Einträge via Checkbox in der Zeile des jeweiligen Überwachungsobjektes.

Alle gefilterten Einträge mithilfe der Checkbox in der Kopfzeile.

Es werden alle Einträge abgewählt, welche die aktuellen Filter der Überwachungsobjekte erfüllen.

Mithilfe der Schaltfläche Gesamte Auswahl aufheben.Es werden alle Einträge abgewählt, unabhängig von den Filtern der Überwachungsobjekte. Diese Schaltfläche zeigt zu jedem Zeitpunkt die Anzahl der aktuell ausgewählten Einträge an.

Bearbeitung der ausgewählten Überwachungsobjekte

Zur Bearbeitung der ausgewählten Überwachungsobjekte nutzen Sie die Schaltfläche Ausgewählte Grenzen ändern. Es öffnet sich ein Dialog, in welchem Ihnen Eingabefelder für die vier Grenzwerte angezeigt werden. Für jeden Grenzwert können Sie eine Zahl angegeben, welche für alle ausgewählten Überwachungsobjekte als neuer Wert dieser Grenze übernommen werden soll. Die eingegebenen Grenzwerte werden direkt validiert. Bei ungültigen Werten müssen Sie diese zunächst korrigieren, bevor weitere Schritte möglich sind.

Im Standard wird der Wert einer Grenze nicht verändert. Um eine Grenze zu überschreiben müssen Sie die Checkbox vor der Zeile aktivieren oder einen Wert eintragen, wodurch sich die Checkbox automatisch aktiviert. Ist das Überschreiben einer Grenze aktiviert aber das Eingabefeld wird leer gelassen, wird dieser Grenzwert für die ausgewählten Überwachungsobjekte geleert.

Nachdem Sie die gewünschten Werte eingetragen haben, bestätigen Sie den Dialog mit OK, um die Werte für die ausgewählten Überwachungsobjekte tatsächlich zu schreiben. In diesem Schritt werden die existierenden und die ggf. schreibgeschützen Grenzen mit den von Ihnen vorgebenen Werten zusammengeführt. Sie bekommen eine Zusammenfassung der durchgeführten Änderungen angezeigt. Diese umfasst bis zu drei Möglichkeiten:

Die eingebenen Grenzen wurden vollständig für ein Überwachungsobjekt übernommen.

Die eingegebenen Grenzen wurden teilweise für ein Überwachungsobjekt übernommen.

Das Überwachungsobjekt hatte schreibgeschützte Grenzwerte, welche nicht angepasst werden konnten. Die weiteren, nicht schreibgeschützten Grenzwerte, wurden aber angepasst.

Die eingebenen Grenzen konnten für ein Überwachungsobjekt nicht übernommen werden.

In Kombination mit existierenden Grenzwerten wären die resultierenden Intervalle nicht gültig gewesen. Bei diesen Überwachungsobjekten wurden keinerlei Änderungen vorgenommen.

Gruppen Detailseite

Auf der Gruppen Detailseite sehen Sie sämtliche Informationen zu einer Gruppe.

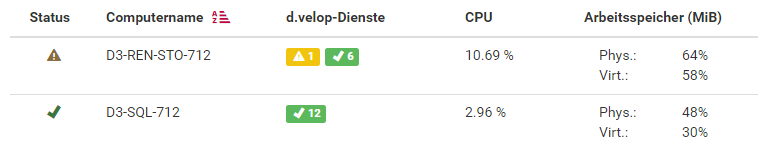

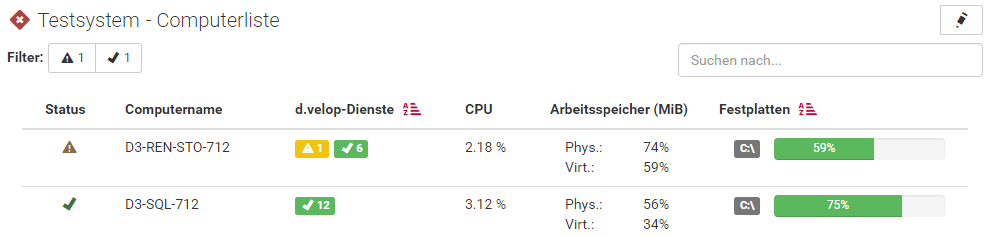

Computerliste - Gruppe

Auf der Rechner-Seite finden Sie Informationen zu sämtlichen Rechnern in der ausgewählten Gruppe. Durch das Suchfeld haben Sie die Möglichkeit die Liste individuell zu filtern. Bei einem Klick auf Status, können Sie die Liste entsprechend filtern. Durch einen Klick auf Computer Name, CPU oder Arbeitsspeicher können Sie die Liste entsprechend sortieren.

Durch einen Klick auf eine Zeile gelangen Sie zu der Computer des ausgewählten Rechners.

|

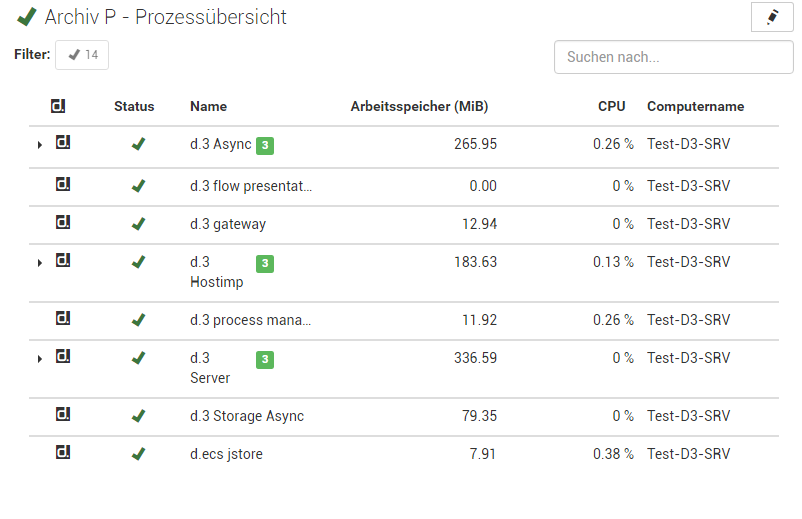

Prozessübersicht - Gruppe

Auf der Prozessübersicht-Seite finden Sie Informationen zu sämtlichen d.velop- und Windows-Prozessen in der ausgewählten Gruppe.

Durch das Suchfeld haben Sie die Möglichkeit die Liste individuell zu filtern. Bei einem Klick auf Spalten-Beschreibungen wird die Tabelle entsprechend auf- oder absteigend sortiert. Durch einen Klick auf das Windows- oder d.velop-Symbol filtern Sie die Prozessliste entsprechend.

Durch einen Klick auf eine Zeile gelangen Sie zu der Prozessübersicht des ausgewählten Prozesses.

Im Bearbeitungsmodus ist es möglich heruntergefahrene oder fehlerhafte Prozesse zu löschen bzw. für Prozesse mit Fehler- oder Unbekannt-Status den Heruntergefahren-Status zu setzen.

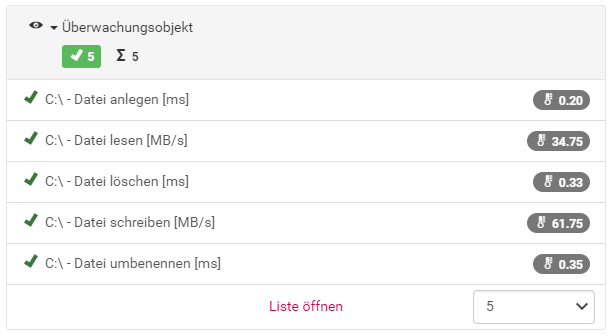

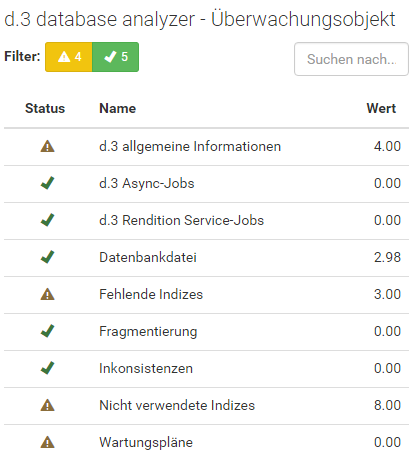

Überwachungsobjekte - Gruppe

Auf dieser Seite finden Sie Informationen zu allen Überwachungsobjekten in der ausgewählten Gruppe.

Durch die Filterleiste haben Sie die Möglichkeit die Einträge zu filtern. Es ist sowohl eine Filterung anhand des Status als auch via Suchtext möglich.

Wenn Sie die auf Beschreibung einer Spalte klicken, wird die Tabelle entsprechend diese Eigenschaft auf- oder absteigend sortiert.

Durch einen Klick auf eine Zeile gelangen Sie zu der Detailsansicht des jeweiligen Überwachungsobjektes.

Nachrichten - Gruppe

Auf der Nachrichten-Seite finden Sie alle Nachrichten zur ausgewählten Gruppe.

|

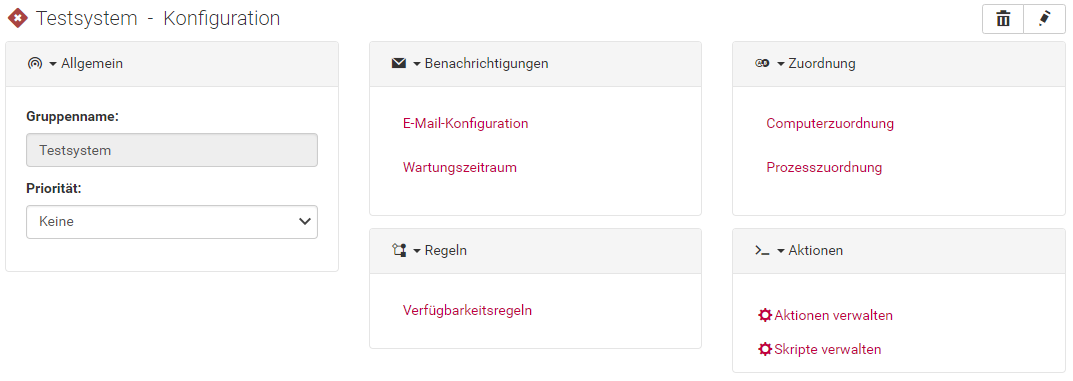

Konfiguration - Gruppe

Auf der Konfigurationsseite der Gruppe können Sie die ausgewählte Gruppe bearbeiten.

|

Priorität

Es kann eine Priorität für die Gruppe vergeben werden. Die Priorität wird auf untergeordnete Objekte (Computer und Prozesse) vererbt, sofern für diese Objekte die Priorität "Erben" definiert wurde.

Aktionen

Für Gruppen können Aktionen konfiguriert werden. Weitere Informationen zur Konfiguration von Aktionen befinden sich im Kapitel Aktionen bei Statuswechsel.

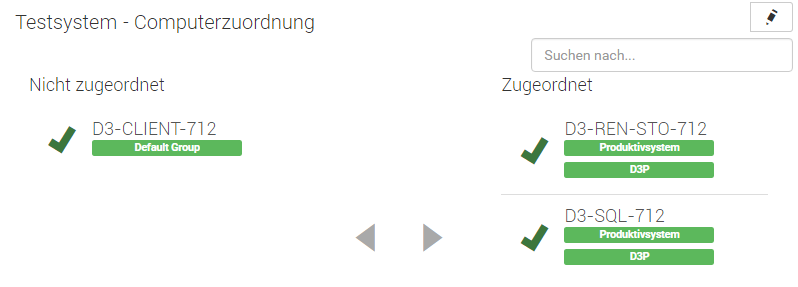

Computerzuordnung - Gruppe

Auf dieser Seite können auswählen, welche Rechner zu der Gruppe gehören sollen. Wählen Sie dazu die entsprechenden Rechner aus und klicken Sie auf den entsprechenden Pfeil. Alternativ können Sie die Rechner auch per Drag & Drop in die jeweils andere Liste verschieben.

Warnung

Ein Rechner kann nicht aus der Standard-Gruppe entfernt werden, wenn er nur noch in dieser Gruppe ist.

|

Nachrichten - Gruppe

Auf dieser Seite können Sie die E-Mail-Konfiguration für eine Gruppe vornehmen.

Wenn ein Service in der Gruppe einen kritischen Statuswechsel hat, werden die E-Mail-Empfänger und der Absender von dieser Konfiguration verwendet und nicht die global definierte (Globale E-Mail - Konfiguration).

|

Nach der Eingabe, kann der neue Empfänger mit Benachrichtigung aktivieren aktiviert und mit E-Mail Benachrichtigung testen getestet werden.

|

E-Mail-Konfiguration - Gruppe

Auf dieser Seite können Sie die E-Mail-Empfänger definieren, die benachrichtigt werden sollen, wenn sich der Status der Gruppe bzw. eines Objektes in der Gruppe ändert. Die globalen E-Mail-Empfänger werden ignoriert, wenn bei einem Problem der Gruppenverteiler konfiguriert wurde.

Wie die Punkte zu konfigurieren sind, ist im Kapitel Globale E-Mail - Konfiguration beschrieben.

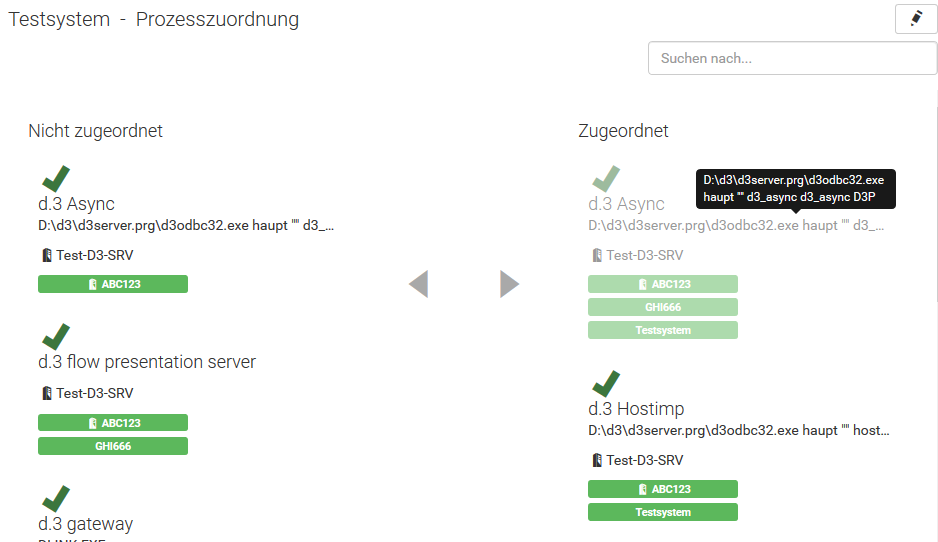

Prozessübersicht - Gruppe

Auf dieser Seite können Sie auswählen, welche Prozesse zu der Gruppe gehören sollen. Wählen Sie dazu die entsprechenden Prozesse aus und klicken Sie auf den entsprechenden Pfeil. Alternativ können Sie die Prozesse auch per Drag & Drop in die jeweils andere Liste verschieben.

Warnung

Ein Service kann nicht aus der Standard-Gruppe entfernt werden, wenn er nur noch in dieser Gruppe ist. Zudem kann ein Service nicht aus einer vom Rechner vererbten Gruppe entfernt werden.

|

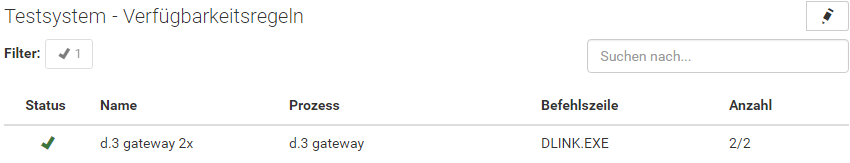

Verfügbarkeitsregeln - Gruppe

Auf dieser Seite können Sie die Verfügbarkeitsregeln der Gruppe anlegen und ändern. Zudem kann der aktuelle Status von angelegten Regeln ermittelt werden. Durch einen Klick auf eine Regel gelangen Sie zur Verfügbarkeitsregel. Eine neue Regel kann im Bearbeitungsmodus über den Button Neue Regel angelegt werden.

|

Verfügbarkeitsregel

Auf dieser Seite können Sie die Parameter der Regel anpassen und die betroffenen Prozesse direkt einsehen. Zur Einstellung einer Verfügbarkeitsregel müssen folgende Einstellungen getätigt werden:

Name: Vergeben Sie der Regel einen sprechenden Namen.

Prozess: Bestimmen Sie, für welchen Prozess Sie eine Regel anlegen wollen.

Mindestanzahl: Bestimmen Sie, wie oft der Prozess mindestens laufen muss.

Befehlszeile: Wenn der ausgewählte Prozess mit unterschiedlichen Befehlszeilen ausgeführt wird, bestimmen Sie, welche Befehlszeilen für diese Regel greifen.

Durch einen Klick auf Betroffene Prozesse werden Ihnen die Prozesse angezeigt, die der gespeicherten Verfügbarkeitsregel zuzuordnen sind.

Warnung

Im Zuge des Updates auf d.ecs monitor 1.3.0 wurden einige Prozessnamen angepasst, beispielsweise d.3 server host import statt d.3 Hostimp. Die grundsätzliche Funktion der Verfügbarkeitsregeln bleibt erhalten. Wollen Sie eine Verfügbarkeitsregel anpassen, so muss der Prozess einmalig manuell ausgewählt und gespeichert werden.

Wartungszeitraum - Gruppe

Für die Gruppen können Sie ebenfalls Wartungszeitraum definieren. Wie sie dabei vorgehen entnehmen Sie dem Kapitel Wartungszeitraum - Übersicht

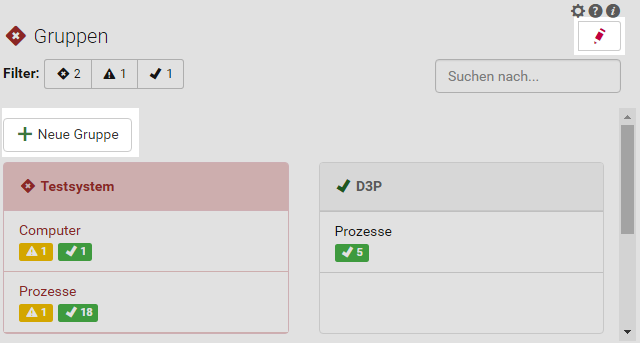

Gruppenliste

Auf der Gruppenseite finden Sie Informationen zu sämtlichen Gruppen, die in d.ecs monitor angelegt wurden. Durch die Filterleiste haben Sie die Möglichkeit die Einträge zu filtern. Es ist sowohl eine Filterung anhand des Status als auch via Suchtext möglich.

Folgen Auswahlmöglichkeiten sind verfügbar:

Gruppe: Sie gelangen Sie zu der Gruppen Detailseite, wo Sie detailliertere Information zu der ausgewählten Gruppe erhalten.

Computer: Sie gelangen Sie direkt zu der Computerliste.

Prozesse : Sie gelangen direkt zu der Prozessübersicht .

Überwachungsobjekte : Sie gelangen direkt zu der Liste der zugeordneten Überwachungsobjekte .

Status unterhalb einer Unterschrift: Sie gelangen zu der entsprechenden Liste gefiltert nach dem jeweiligen Status.

Anmerkung

Wird der Status OK unterhalb von Prozesse ausgewählt, gelangen Sie direkt zu der Prozessübersicht gefiltert auf alle Dienste, welche im Status OK sind.

Wahlen Sie das Bleistiftsymbol in der oberen rechten Ecke, so könne Sie die Verwaltung der Gruppen im Bearbeitungsmodus aktivieren.

Gruppen verwalten

Auf der Gruppenlisten-Seite können Sie die einzelnen Gruppen verwalten.

Um Gruppen hinzuzufügen oder zu entfernen, müssen Sie den Bearbeitungsmodus aktivieren. Dies erreicht man über den grauen Stift in der oberen rechten Ecke.

Durch Auswahl von Neue Gruppe, können Sie eine weitere Gruppe hinzugefügen.

|

Durch das Auswählen einer Gruppe im Bearbeitungsmodus wird die Übersicht der Gruppe geöffnet und die Gruppe kann entfernt, oder bearbeitet werden.

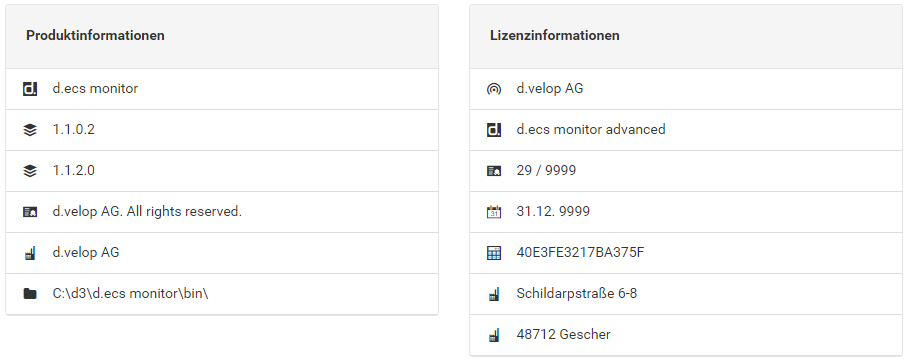

Produktinformationen

Die Seite Produktinformationen können Sie über die Startseite erreichen. Die Seite Produktinformationen enthält Informationen über die aktuell verwendete Version. Unter Lizenzinformationen erhalten Sie Informationen zur Lizenz von d.ecs monitor.

Computer

Auf der Seite Computerliste erfahren Sie sämtliche Informationen zu einem Computer.

Übersicht

Auf der Computer-Detailseite werden Ihnen Informationen zum ausgewählten Computer angezeigt. Im oberen Bereich finden Sie statische Informationen zum Computer. Im unteren Bereich finden Sie dynamische zeitliche Werte.

Durch einen Klick auf die Kontext-Aktion Remotedesktop in der rechten Leiste, laden Sie eine Remotedesktop-Datei herunter. Die Remotedesktop-Date enthält die Verbindungsdaten des angezeigten Agenten.

Gruppenzuordnung

Hier werden die Gruppen des Computers angezeigt. Durch einen Klick auf einen Gruppenname gelangen Sie zur jeweiligen Detail-Seite.

Zusätzlich können Sie die Gruppenzugehörigkeit des ausgewählten Computers verwalten. Um die Gruppenzugehörigkeit zu editieren, müssen Sie den Bearbeitungsmodus durch einen Klick auf das Bleistift-Symbol in der oberen rechten Ecke aktivieren. Durch einen Klick auf das Plus-Symbol können Sie dem Rechner eine bereits erstellte Gruppe zugeordnen. Durch einen Klick auf das Kreuz-Symbol neben den zugeordneten Gruppen können Sie die Zugehörigkeit wieder aufgeheben.

Ein Rechner vererbt seine Gruppen an die Services. Siehe dazu: Service-Übersicht.

Anmerkung

Ein Computer muss immer mindestens einer Gruppe zugeordnet sein und befindet sich daher immer in der Default Group , wenn er keiner anderen Gruppe zugeordnet wurde.

Die Zuordnung Rechner zu Gruppe kann ebenfalls hier erfolgen Computer-Zuordnung.

Priorität

Sie können eine Priorität für den Computer vergeben. Haben Sie die Priorität "Erben" definiert, dann erbt der Computer die Priorität der Gruppen zu denen er gehört.

Als heruntergefahren markieren

Sie können für Prozesse mit Fehler- oder Unbekannt-Status den Heruntergefahren-Status setzen.

Auf Aktualisierungen prüfen

Sie können überprüfen, ob Aktualisierungen für den Computer verfügbar sind. Falls Aktualisierungen verfügbar sind, kann durch einen Klick auf "Aktualisieren" eine d.velop software manager Feed-Aktualisierung auf dem Computer gestartet werden.

Laufwerke

In diesem Bereich werden die Festplatten des Computers als Liste angezeigt. Jeder Listeneintrag enthält zusammengefasste Informationen zum Zustand des Laufwerks.

Durch einen Klick auf das "Erweitert"-Icon gelangen Sie zu der Detailansicht des Laufwerks.

CPU

Es werden verschiedene Informationen zur CPU angezeigt. Zum einen wird ein Graph mit den letzten Werten des Computers dargestellt. Der Graph enthält zusätzlich die Zeitspanne der erfassten Daten als auch den Durchschnittswert der letzten zwei Minuten.

Wenn Sie auf das Vollbild-Icon klicken, wird der Graph vergrößert angezeigt.

Wenn Sie auf das "Erweitert"-Icon klicken, gelangen Sie zur Detailansicht der CPU.

Physischer Arbeitsspeicher

In diesem Bereich finden Sie den Verlauf des physischen Arbeitsspeichers des Computers.

Wenn Sie auf das Vollbild-Icon klicken, wird der Graph vergrößert angezeigt.

Virtueller Arbeitsspeicher

In diesem Bereich finden Sie den Verlauf des virtuellen Arbeitsspeichers des Computers.

Wenn Sie auf das Vollbild-Icon klicken, wird der Graph vergrößert angezeigt.

Neu starten von d.ecs monitor agent

Durch einen Klick auf das Neustart-Icon, welches sich oben rechts befindet, können Sie d.ecs monitor agent auf dem Computer neu starten.

Agent-Informationen

In dieser Karte sind Informationen zu d.ecs monitor agent zu sehen.

Notizen

Sie können Notizen zu dem Computer angelegen. Als Autor wird der zurzeit angemeldete Benutzer hinterlegt.

Konfiguration

|

Verfügbarkeitsregeln

Über Auswahl von Verfügbarkeitsregeln gelangen Sie zu den Verfügbarkeitsregeln des Computers. Diese sind equivalent zu den Verfügbarkeitsregeln der Gruppen. Daher siehe: Verfügbarkeitsregeln - Gruppe.

Wartungsfenster

Für die Computer können Sie ebenfalls Wartungszeitraum definieren. Wie sie dabei vorgehen entnehmen Sie dem Kapitel Wartungszeitraum - Übersicht.

Aktionen

Für Computer können Sie Aktionen konfigurieren. Weitere Informationen zur Konfiguration von Aktionen befinden sich im Kapitel Aktionen bei Statuswechsel.

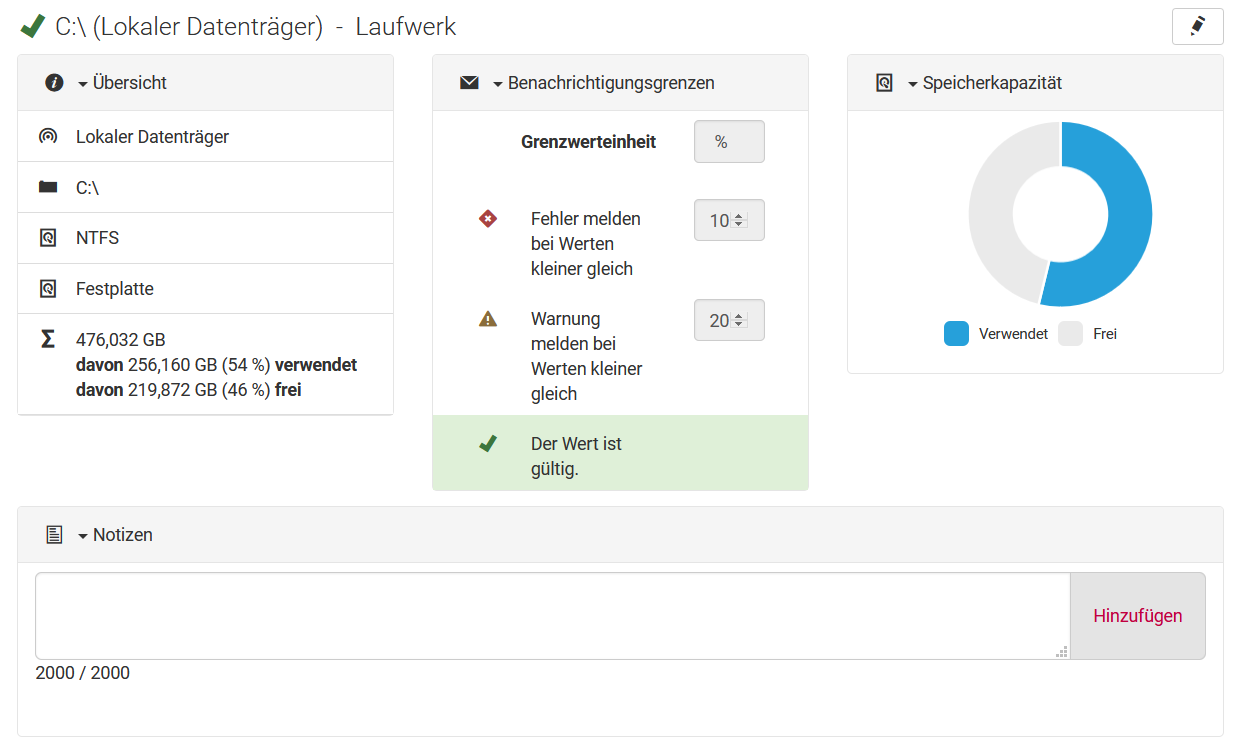

Laufwerke - Übersicht

Auf dieser Seite sehen Sie sämtliche Informationen zu dem ausgewählten Laufwerk.

Im Bearbeitungsmodus haben Sie die Möglichkeit die Benachrichtigungsgrenzen für Warnung und Fehler anzupassen. Im Standard stehen diese Werte auf 10% bzw. 15%.

|

CPU - Übersicht

Auf dieser Seite sehen Sie die Informationen zu der ausgewählten Computer CPU.

Übersicht

In diesem Bereich finden Sie allgemeine Informationen zu der CPU. Es werden aufgelistet:

ComputernameDer Name des Computers, dessen CPU derzeit angezeigt wird.

Durchschnittswert der letzten zwei Minuten

Für die Berechnung des Status der CPU wird aus allen in den letzten zwei Minuten gemessenen CPU-Werten des Computers ein Durchschnittswert gebildet.

Benachrichtigungsgrenzen

Die Grenzwerte, anhand derer der aktuelle Wert validiert wird um den Status der CPU zu berechnen.

Im Bearbeitungsmodus können Sie die Benachrichtigungsgrenzen anpassen. Die Grenzen können bei Bedarf über das Abwählen der Checkbox Aktivieren vollständig deaktiviert werden. Die CPU bleibt dadurch dauerhaft im Status "OK". Bei veränderten Grenzwerten können diese über das Benachrichtigungsgrenzen zurücksetzen-Icon auf die Standardwerte zurückgesetzt werden.

Historie

Eine graphische Darstellung der letzten CPU-Werte dieses Computers.

Wenn Sie auf das Vollbild-Icon klicken, wird der Graph vergrößert angezeigt.

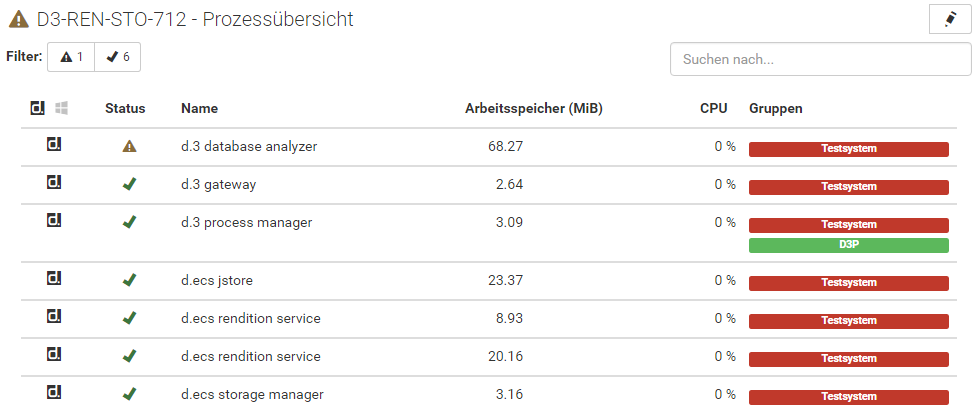

Prozessübersicht

Auf der Prozessübersicht-Seite finden Sie Informationen zu sämtlichen d.3- und Windows-Prozessen, die auf einem Computer installiert und ausgeführt sind. Durch das Suchfeld haben Sie die Möglichkeit die Liste individuell zu filtern. Bei einem Klick auf Spalten-Beschreibungen wird die Tabelle entsprechend auf- oder absteigend sortiert. Durch einen Klick auf das Windows- oder dvelop-Symbol filtern Sie die Prozessliste entsprechend.

Durch einen Klick auf eine Zeile gelangen Sie zu der Prozessübersicht des ausgewählten Prozesses.

|

Im Bearbeitungsmodus ist es möglich heruntergefahrene oder fehlerhafte Prozesse zu löschen bzw. für Prozesse mit Fehler- oder Unbekannt-Status den Heruntergefahren-Status zu setzen.

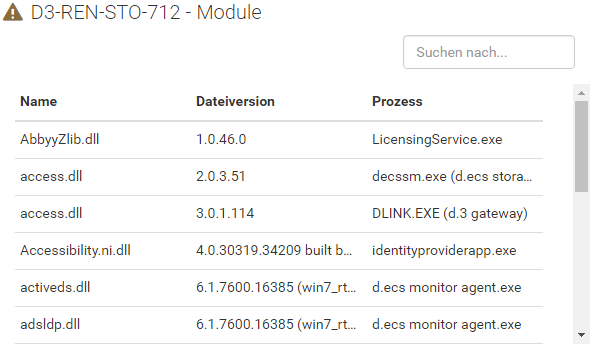

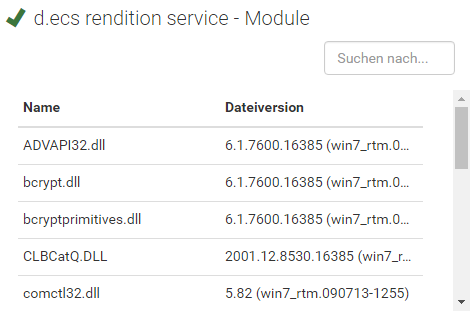

Modulliste

Auf der Module-Seite finden Sie Informationen zu sämtlichen Modulen, die von allen Diensten des ausgewählten Computers geladen sind. Durch das Suchfeld haben Sie die Möglichkeit die Liste individuell zu Filtern. Bei einem Klick auf Name, d.velop Service oder Dateiversion wird die Tabelle absteigend bzw. aufsteigend sortiert.

Auf der Module-Seite finden Sie Informationen zu sämtlichen Modulen, die von allen Diensten des ausgewählten Computers geladen sind. Durch das Suchfeld haben Sie die Möglichkeit die Liste individuell zu Filtern. Bei einem Klick auf Name, d.velop Service oder Dateiversion wird die Tabelle absteigend bzw. aufsteigend sortiert.

Durch einen Klick auf ein Modul-Namen gelangen Sie zu der Modul Detailseite des ausgewählten Moduls.

|

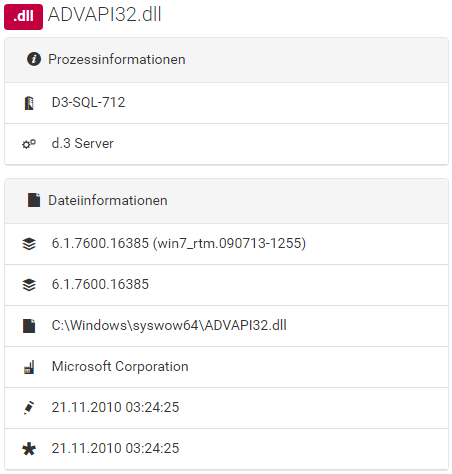

Modul Detailseite

Auf der Modul-Detailseite werden Informationen zum ausgewählten Modul eines Services angezeigt. Getrennt nach Prozessinformationen und Dateiinformationen.

|

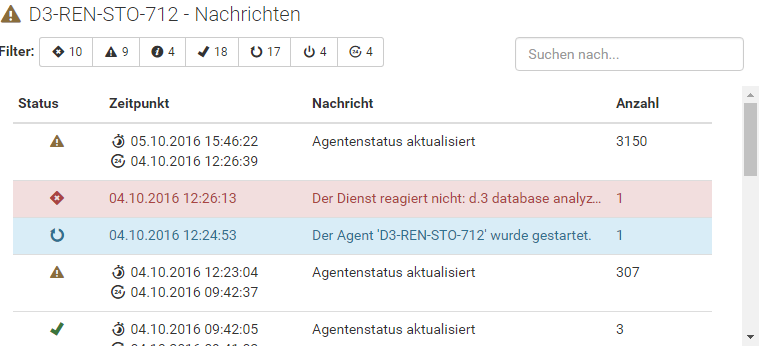

Nachrichten

Auf der Nachrichtenseite werden die letzten 100 Statusmeldungen des Agenten angezeigt.

|

Computerliste

Auf der Seite Computerliste finden Sie Informationen zu sämtlichen Computern, die sich mit d.ecs monitor verbunden haben. Durch das Suchfeld haben Sie die Möglichkeit die Liste individuell zu filtern. Bei einem Klick auf Status, können Sie die Liste entsprechend filtern. Durch einen Klick auf Computername, CPU oder Arbeitsspeicher können Sie die Liste entsprechend sortieren.

Durch einen Klick auf eine Zeile gelangen Sie zum Computer des ausgewählten Rechners.

|

Im Bearbeitungsmodus haben Sie die Möglichkeit, heruntergefahrene Computer durch den Klick auf das Mülltonnensymbol zu entfernen. Sie können so beispielsweise Computer aus d.ecs monitor entfernen, bei denen zuvor d.ecs monitor agent deinstalliert wurde. Beachten Sie, dass beim Entfernen sämtliche Daten zu dem Computer und den untergeordneten Diensten entfernt werden und nicht wiederherstellbar sind.

Prozessübersicht

Auf der Seite Prozessübersicht erfahren Sie sämtliche Informationen zu einem Prozess.

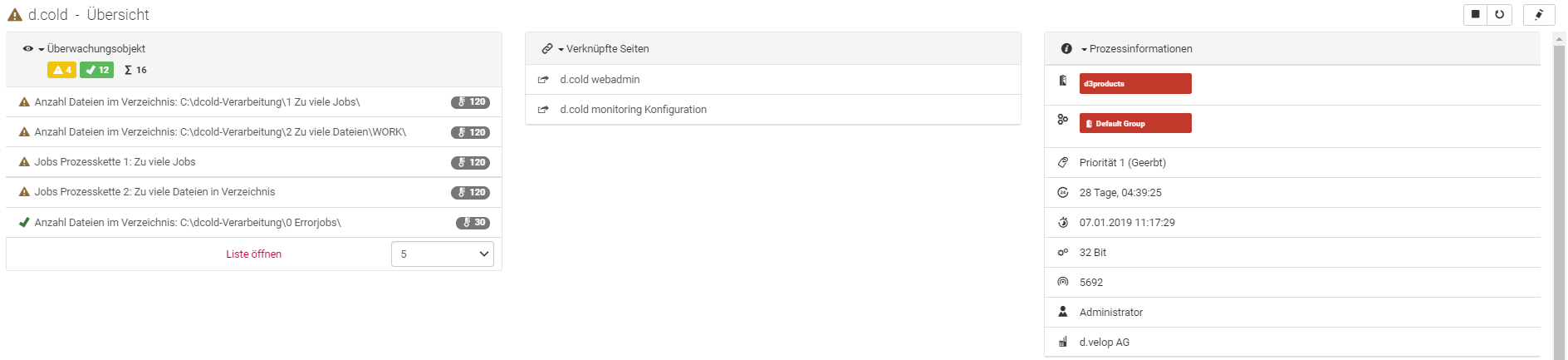

Übersicht - Prozess

Auf der Prozess-Detailsseite werden Informationen zum ausgewählten Prozess eines Agenten angezeigt. Die Informationen werden in folgende Bereiche aufgeteilt:

Überwachungsobjekt

Verknüpfte Seiten

Prozessinformationen

CPU

Arbeitsspeicher

Dateiinformationen

Handles / Threads / GDI-Objekte

Jeder Bereich wird in einer Karte dargestellt. Durch einen Klick auf den Titel wird die Karte auf- und zugeklappt.

Überwachungsobjekt

In dieser Karte werden die ersten fünf Überwachungsobjekte angezeigt. Die Sortierung erfolgt nach Status. Durch einen Klick auf die Zusammenfassung der Status im Titel gelangen Sie zu einer gefilterten Auflistung der Überwachungsobjekte. Durch den Klick auf ein Überwachungsobjekt gelangen Sie direkt zu den Details des Überwachungsobjektes. Weitere Informationen können Sie hier entnehmen.

Verknüpfte Seiten

Bestehen zu einem Prozess verknüpfte Seiten, so werden diese in dieser Karte aufgelistet. Mit einen Klick öffnen Sie den Link. Der Link öffnet sich entweder in einer neuen Ressource, oder in einem neuen Browserfenster.

Prozessinformationen

In dieser Karte sind die Informationen zu den Prozess aufgelistet. Durch einen Klick auf Gruppenname oder Computername gelangen Sie zur jeweiligen Detail-Seite.

Befinden Sie sich im Bearbeitungsmodus, dann können Sie die Gruppenzugehörigkeit des Prozesses ändern.

Um die Gruppenzugehörigkeit zu editieren, müssen Sie den Bearbeitungsmodus durch einen Klick auf das Bleistift-Symbol in der oberen rechten Ecke aktivieren. Durch einen Klick auf das Plus-Symbol kann dem Service eine bereits erstellte Gruppe zugeordnet werden. Durch einen Klick auf das Kreuz-Symbol neben den zugeordneten Gruppen kann die Zugehörigkeit wieder aufgehoben werden.

Ein Service erbt die Gruppen von dem Computer. Diese Gruppenzugehörigkeit kann nur über den Rechner entfernt werden. Siehe: Computer-Übersicht.

Anmerkung

Ein Service muss immer mindestens einer Gruppe zugeordnet sein. Ein Service befindet sich daher immer in der "Default Group", wenn er keiner anderen Gruppe zugeordnet wurde.

Die Zuordnung Computer zu Gruppe kann ebenfalls hier erfolgen in der Prozessübersicht - Gruppe.

Priorität

Sie können für den Prozess eine Priorität definieren. Definieren Sie die Priorität "Erben", dann erbt der Prozess die Priorität von dem Computer, auf dem er ausgeführt wird, oder von den Gruppen in denen er Mitglied ist. Zum Ändern der Priorität müssen Sie den Bearbeitungsmodus aktivieren.

Auf Aktualisierungen prüfen

Sie können überprüfen, ob Aktualisierungen für das Paket verfügbar sind. Hierbei können zusätzlich Abhängigkeiten aufgeführt werden, welche bei einer Aktualisierung des Pakets ebenfalls installiert werden würden. Falls Aktualisierungen verfügbar sind, kann durch einen Klick auf Aktualisieren eine d.velop software manager Paketinstallation auf dem Computer gestartet werden.

CPU

In dieser Karte ist der CPU-Verlauf des Prozesses zu sehen.

Wenn Sie auf das Vollbild-Icon klicken, wird der Graph vergrößert angezeigt.

Arbeitsspeicher

In dieser Karte ist der Arbeitsspeicher-Verlauf des Prozesses zu sehen.

Wenn Sie auf das Vollbild-Icon klicken, wird der Graph vergrößert angezeigt.

Dateiinformationen

In dieser Karte sind Informationen zu der ausgeführten Datei zu sehen.

Handles / Threads / GDI-Objekte

In dieser Karte ist der Handle / Thread / GDI-Objekt-Verlauf des Prozesses zu sehen.

Wenn Sie auf das Vollbild-Icon klicken, wird der Graph vergrößert angezeigt.

Starten/Stoppen/Neustarten von Prozessen und Windows Services

Prozesse, die vom d.ecs process manager oder als Windows Dienst ausgeführt werden, können sie über die Buttonsoben rechts ansprechen. Prozesse können Sie stoppen, starten, oder neu starten. Wenn ein Prozess aufgrund der Einstellungen im d.ecs process manager erst später ausgeführt wird, wird der nächste Startzeitpunkt angezeigt.

|

|

|

Aktionen

Für Prozesse können Aktionen konfiguriert werden. Weitere Informationen zur Konfiguration von Aktionen befinden sich im Kapitel Aktionen bei Statuswechsel.

Notizen

Sie können Notizen zu einem Prozess anlegen. Als Autor wird der zurzeit angemeldete Benutzer hinterlegt.

Überwachungsobjekte

Ein Überwachungsobjekt für einen Prozess ist nur verfügbar, wenn in der Prozessübersicht die Zeile mit den Überwachungsobjekten erscheint.

|

Mit einem Klick können Sie sich die Summe aller Überwachungsobjekte oder einzelne Kategorien anzeigen lassen.

Auf dieser Seite können sie sämtliche Überwachungsobjekte und deren aktuellen Status eines Prozesses einsehen. Durch einen Klick gelangen Sie zur Überwachungsobjekt - Details.

|

Überwachungsobjekt - Details

Auf dieser Seite können Sie Details zu einem Überwachungsobjekt einsehen und die Benachrichtigungsgrenzen und die Historie einsehen.

Übersicht

In diesem Bereich finden Sie allgemeine Informationen zu dem Überwachungsobjekt. Es werden aufgelistet:

PrioritätDiese kann im Bearbeitungsmodus angepasst werden. Ist die Priorität "Erben" definiert, dann erbt das Überwachungsobjekt die Priorität des übergeordneten Prozesses.

Name

Der Anzeigename des Überwachungsobjektes.

GruppenEs werden sowohl vom übergeordneten Prozess geerbte Gruppen, als auch manuell zugewiesene Gruppen aufgelistet. Im Bearbeitungsmodus können die manuell zugewiesenen Gruppen verwaltet werden.

Wert

Der aktuelle Wert des Überwachungsobjektes, durch den auch dessen Status berechnet wird.

Beschreibung

Eine Beschreibung, welche Bedeutung das Überwachungsobjekt hat.

Empfehlung

Eine Empfehlung, welche Schritte möglicherweise durchzuführen sind, wenn das Überwachungsobjekt in einen fehlerhaften Zustand gewechselt ist.

Benachrichtigungen

Im Bearbeitungsmodus können Sie die Benachrichtigungsgrenzen anpassen, wenn diese nicht vom übergeordneten Prozess auf nur lesend festgelegt worden sind.

Historie

Eine graphische Darstellung der letzten Werte dieses Überwachungsobjektes.

Wenn Sie auf das Vollbild-Icon klicken, wird der Graph vergrößert angezeigt.

Aktionen

Für Überwachungsobjekte können Aktionen konfiguriert werden. Weitere Informationen zur Konfiguration von Aktionen befinden sich im Kapitel Aktionen bei Statuswechsel

Notizen

Es können Notizen zu einem Überwachungsobjekt angelegt werden. Als Autor wird der zurzeit angemeldete Benutzer hinterlegt.

Module - Prozess

Auf der Module-Seite finden Sie Informationen zu sämtlichen Modulen, die von einem Dienst geladen sind Durch das Suchfeld haben Sie die Möglichkeit die Liste individuell zu filtern. Bei einem Klick auf Name oder Dateiversion wird die Tabelle absteigend bzw. aufsteigend sortiert.

Durch einen Klick auf ein Modul-Namen gelangen Sie zu der Modul Detailseite des ausgewählten Moduls.

|

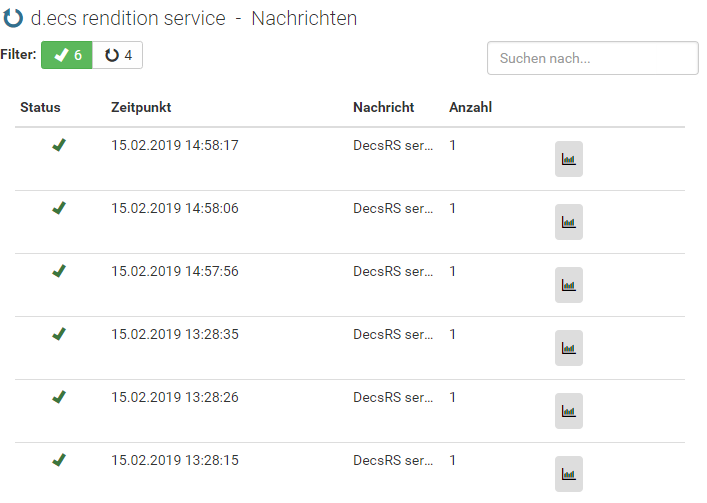

Nachrichten - Prozess

Auf der Nachrichten-Seite finden Sie sämtliche Nachrichten, die vom ausgewählten Service gesendet worden sind. Durch das Suchfeld haben Sie die Möglichkeit, die Liste individuell zu Filtern. Bei Auswahl von Zeitpunkt oder Nachricht wird die Tabelle absteigend bzw. aufsteigend sortiert.

Zusätzlich wird Ihnen ein Absprungpunkt in das d.velop metrics analyzer Dashboard angezeigt.

Warnung

Der Absprung wird Ihnen nur angeboten, solange Sie unter Konfiguration > Einstellungen die Anbindung an den d.velop metrics analyzer korrekt konfiguriert und aktiviert haben.

|

Informationen - Prozess

Informationen

|

Wartungszeitraum

Für die Prozesse können Sie ebenfalls Wartungsfenster definieren. Wie sie dabei vorgehen entnehmen Sie dem Kapitel Wartungszeiträume - Übersicht.

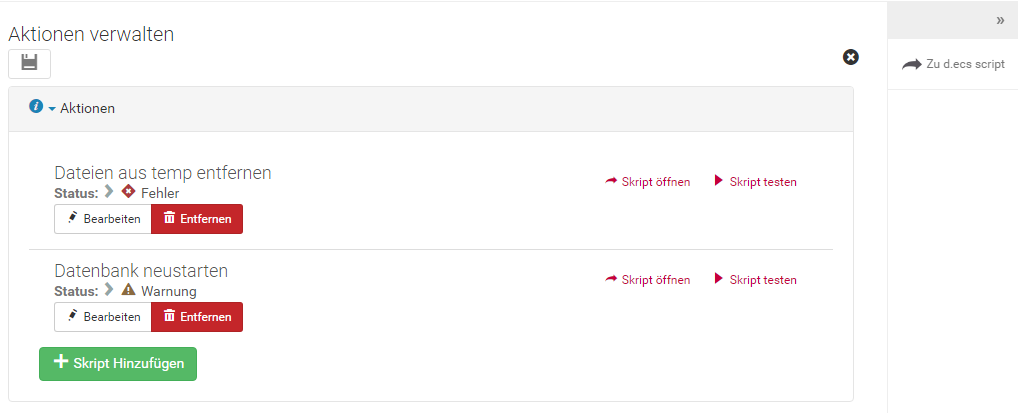

Aktionen bei Statuswechsel

Auf dieser Seite können Sie Aktionen definieren, die bei einem Statuswechsel ausgeführt werden.

Warnung

Für diese Funktion wird d.ecs jstore, d.ecs script und d.ecs http gateway benötigt. Die Ausführung eines Skriptes, wenn einer der Komponenten nicht zur Verfügung steht ist nicht möglich.

Anmerkung

Wenn ein häufiger Statuswechsel erkannt wird, werden die Skripte nicht ausgeführt. Erst wenn der Status wieder stabil ist, wird das Skript, falls definiert, ausgeführt.

Unterhalb der Nachrichten befinden sich die Informationen, wann ein Skript ausgeführt worden ist und ob die Ausführung erfolgreich war.

In der Liste können erstellte Aktionen verwaltet werden. Dafür gibt es die folgenden Schaltflächen:

Öffnen

Zeigt das hinterlegte Skript in d.ecs script an.

Skript testen

Testet ob das hinterlegte Skript in d.ecs script aufgerufen werden kann.

Bearbeiten

Öffnet einen Dialog um die Aktion zu bearbeiten.

Entfernen

Entfernt die gewählte Aktion.

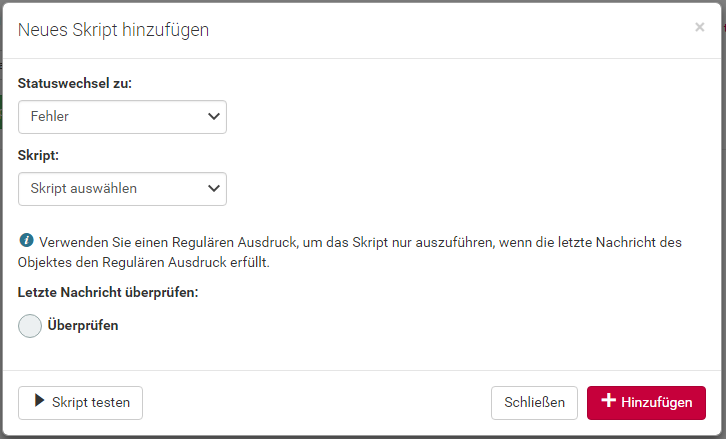

Über die Schaltfläche Skript hinzufügen kann eine neue Aktion hinzugefügt werden.

Statuswechsel nach:

Definiert den Zielstatus bei einem Statuswechsel, der erreicht werden muss.

Skript:

Legt fest, welches Skript ausgeführt werden soll, sobald ein Statuswechsel auftritt.

Letzte Nachricht überprüfen:

Wenn diese Option aktiviert ist, wird die letzte Fehlermeldung mittels eines regulären Ausdrucks überprüft.

Regulärer Ausdruck:

Legt den regulären Ausdruck fest, mit dem die Fehlermeldung beim Statuswechsel überprüft wird.

Regulären Ausdruck testen:

Der Wert aus diesem Eingabefeld wird mit dem regulären Ausdruck überprüft, indem die Schaltfläche Testen betätigt wird.

Skript testen:

Mit dieser Schaltfläche wird überprüft ob die Ausführung in d.ecs script gestartet werden kann.

Schließen:

Beendet den aktuellen Dialog ohne die Aktion hinzuzufügen.

Hinzufügen:

Beendet den aktuellen Dialog und fügt die angegeben Aktion hinzu.

Aufbau der ScriptDtos

Bei jedem Aufruf wird ein ScriptDto mit bestimmten Informationen in das Script hineingereicht. Pro Objekt-Typ hat das ScriptDto einen bestimmten Aufbau. Der Aufbau der einzelnen Dtos wird im Folgenden beschrieben:

AgentScriptDto (für Skriptaufrufe, die durch einen Agenten getriggert werden)

AgentDto Agent

int Id

string Hostname

string Status

double PhysicalMemory

double VirtualMemory

double Cpu

GroupScriptDto (für Skriptaufrufe, die durch eine Gruppe getriggert werden)

GroupDto Group

int Id

string Name

string Status

ServiceScriptDto (für Skriptaufrufe, die durch einen Service getriggert werden)

AgentDto Agent

int Id

string Hostname

string Status

double PhysicalMemory

double VirtualMemory

double Cpu

ServiceDto service

int Id

string Name

string Status

double Memory

double Cpu

MonitoringObjectScriptDto (für Skriptaufrufe, die durch ein Überwachungsobjekt getriggert werden)

AgentDto Agent

int Id

string Hostname

string Status

double PhysicalMemory

double VirtualMemory

double Cpu

ServiceDto Service

string Id

string Name

string Status

double Memory

double Cpu

MonitoringObjectDto MonitoringObject

string Key

string Name

string Status

double? Value

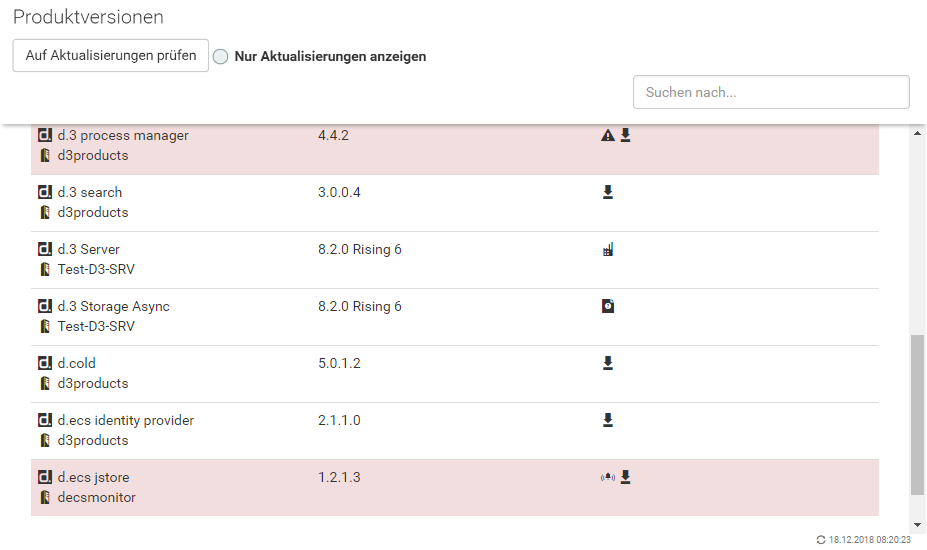

Produktliste

Die Produktliste zeigt Ihnen die installierten d.velop-Produkte mit den jeweiligen Versionsständen an.

Mit den Einträgen kann via Klick interagiert werden. Dabei richtet sich die Aktion nach den bekannten Instanzen des Produktes mit genau dieser Version auf dem jeweiligen Computer:

Gibt es für einen Eintrag nur eine bekannte Instanz, wird diese Instanz beim Klick direkt aufgerufen.

Gibt es für einen Eintrag mehrere bekannte Instanzen, wird beim Klick eine Liste dieser Instanzen aufgerufen.

Handelt es sich um einen Eintrag von d.ecs monitor agent, wird die entsprechende Computerübersicht aufgerufen.

Zusätzlich können Sie über die Schaltfläche Auf Aktualisierungen prüfen auf aktuell verfügbare Versionen prüfen.

Manuell installierte Anwendungen aus dem d.velop service portal werden mit den aktuellen Versionen aus dem d.velop service portal verglichen.

Anwendungen, die über d.velop software manager installiert wurden, werden mit der Version im d.velop software manager hinterlegten Feed verglichen.

Dabei werden die installierten Produkte, die Versionen sowie die Lizenzinformationen an die d.velop AG übertragen.

Sie erhalten darauf eine Übersichtsseite. Auf der Übersichtsseite können Sie schnell erkennen, zu welchen Produkten Aktualisierungen zur Verfügung stehen. Mit einem Klick können Sie auf die Aktualisierungen zugreifen.

Symbol: Bedeutung

: Zeigt an, dass der Wartungszeitraum eines Produktes abgelaufen ist.

: Zeigt an, dass der Wartungszeitraum eines Produktes abgelaufen ist.

: Ein Klick auf dieses Symbol öffnet die Produktseite im d.velop Service Portal.

: Ein Klick auf dieses Symbol öffnet die Produktseite im d.velop Service Portal.

: Zeigt an, dass über d.velop software manager eine aktuellere Version verfügbar ist. Ein Klick auf dieses Symbol öffnet die jeweilige Prozessseite, um ein Update via d.velop software manager in d.ecs monitor anstoßen zu können.

: Zeigt an, dass über d.velop software manager eine aktuellere Version verfügbar ist. Ein Klick auf dieses Symbol öffnet die jeweilige Prozessseite, um ein Update via d.velop software manager in d.ecs monitor anstoßen zu können.

: Zeigt an, dass es sich bei dem Produkt um eine noch nicht freigegebene Version handelt.

: Zeigt an, dass es sich bei dem Produkt um eine noch nicht freigegebene Version handelt.

: Zeigt an, dass das Produkt nicht im d.velop Service Portal gefunden wurde.

: Zeigt an, dass das Produkt nicht im d.velop Service Portal gefunden wurde.

: Zeigt an, dass es sich bei dem Produkt um eine Vorabversion handelt, die mittlerweile offiziell veröffentlicht wurde.

: Zeigt an, dass es sich bei dem Produkt um eine Vorabversion handelt, die mittlerweile offiziell veröffentlicht wurde.

d.velop software manager Übersicht

Diese Seite bietet Ihnen eine Übersicht über d.velop software manager in Ihrem System. Es werden die installierten Pakete auf allen überwachten Computern angezeigt. Zusätzlich wird für Pakete angezeigt, ob eine andere Version im d.velop software manager-Feed vorhanden ist.

Mit den Einträgen kann via Klick interagiert werden. Dabei richtet sich die Aktion nach den bekannten Prozessen des ausgewählten Pakets von d.velop software manager auf dem jeweiligen Computer:

Gibt es für einen Eintrag nur eine bekannte Instanz, wird diese Instanz beim Klick direkt aufgerufen.

Gibt es für einen Eintrag mehrere bekannte Instanzen, wird beim Klick eine Liste dieser Instanzen aufgerufen.

Im Kopf der Seite finden Sie unter Letzte Aktualisierung der Übersicht den Zeitpunkt, zu dem d.ecs monitor zuletzt die Softwareinstallationen von allen Computer abgefragt hat. Die Übersicht wird von d.ecs monitor automatisch aktualisiert, wenn sie mehr als einen Tag alt ist. Sie können mithilfe des Aktualisieren-Buttons ein Neuladen jedoch auch manuell anfordern.

Anschließend werden sämtliche überwachte Computer aufgelistet.

Überwachte Computer

Jeder Computer hat zunächst eine Kopfzeile. In dieser wird immer der Computername mit einem Icon angezeigt. Über den Namen des Computers können Sie zu der jeweiligen Computer Seite navigieren. Wenn das Abrufen der Daten vom Computer erfolgreich war, werden zwei Elemente zusätzlich dargestellt:

Vor dem Namen befindet sich ein Pfeil zum Ein- und Ausklappen der Installationen.

Hinter dem Namen befindet sich der Feed des Computers.

Detailinformationen Computer

Auf die Kopfzeile folgen die Detailinformationen des Computers.

Ein Ladehinweis wird angezeigt, falls derzeit die Softwareübersicht eines Computers abgefragt wird.

Wenn das Abrufen der Daten vom Computer erfolgreich war, werden sämtliche installierte Pakete aufgelistet. Pro Paket wird der Paketname, die Paket-ID, die installierte Version und der Softwarestatus angezeigt.

Bei der Version kann über das Fingerabdruck-Icon via Tooltip der installierte Paket-Hash angezeigt werden.

Unter Softwarestatus wird die Installation als aktuelle Version markiert, wenn das installierte Version auch die aktuell Verfügbare im Feed ist. Ansonsten wird die verfügbare Version angezeigt und der verfügbare Paket-Hash ist wiederum über das Fingerabdruck-Icon via Tooltip einsehbar.

Fehler beim Abrufen

Falls das Abrufen nicht erfolgreich war, kann es hierfür mehrere Gründe geben. Die folgenden Hinweise können angezeigt werden:

d.ecs monitor agent auf diesem Computer ist derzeit heruntergefahren oder reagiert nicht.

d.ecs monitor agent auf diesem Computer scheint die Abfrage der Softwareübersicht nicht zu unterstützen.

Auf diesem Computer scheint d.velop software manager nicht installiert zu sein.

Bei der Abfrage dieses Computer ist ein unerwarteter Fehler aufgetreten.